Mit benutzerdefinierten Warnmeldungen und Datenvisualisierung können Sie Cybersecurity-Probleme schnell erkennen und verhindern.

Die Sicherheit Ihrer Server und Daten ist entscheidend für das Funktionieren Ihres Unternehmens. Sie müssen die Vertraulichkeit, Integrität und Verfügbarkeit aller Daten und Dienste in Ihrem Unternehmen gewährleisten. Die Monitoring-Software von Paessler PRTG überwacht Ihre gesamte IT-Infrastruktur rund um die Uhr und 365 Tage die Woche.

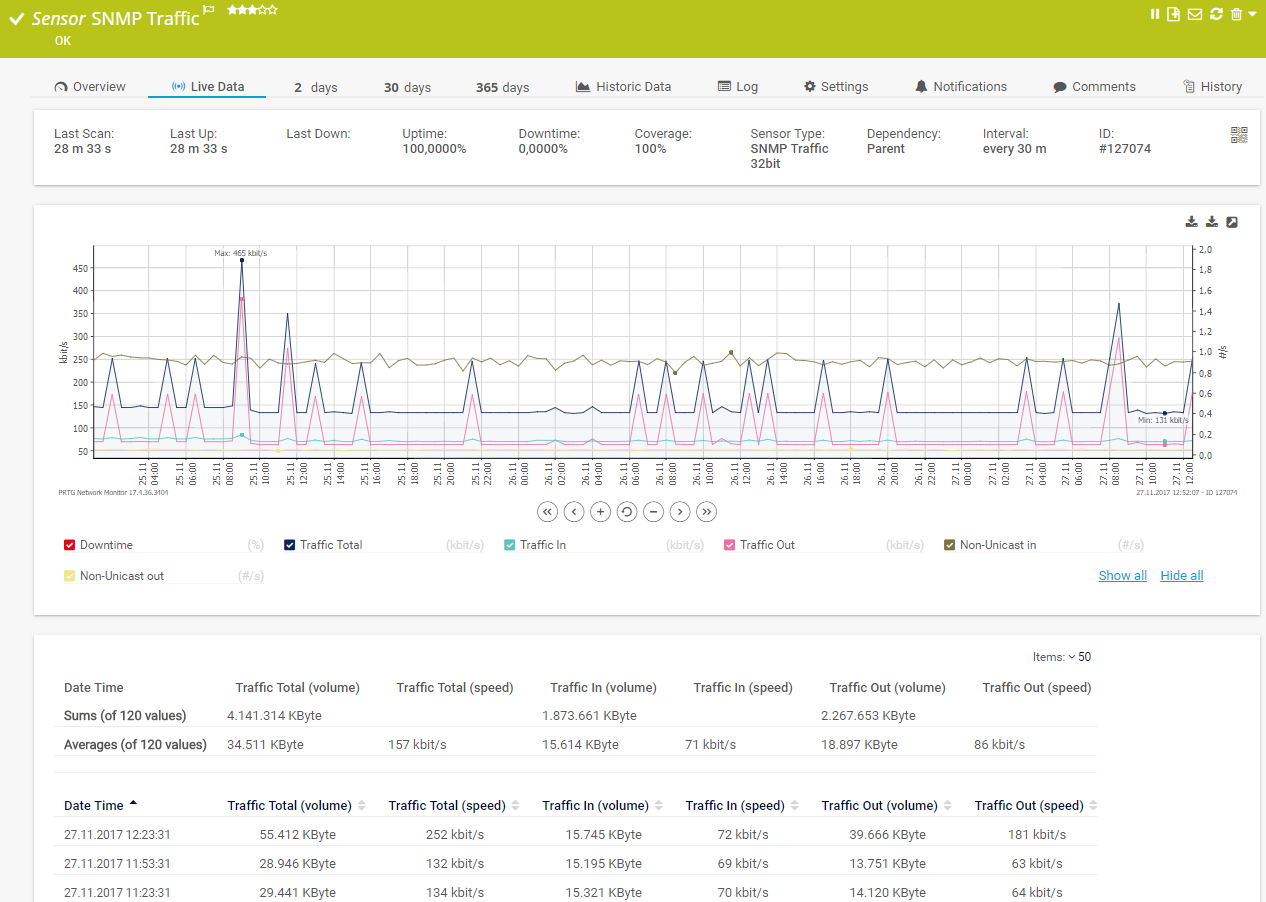

Erkennen Sie schnell mögliche Engpässe im Netzwerk und ungewöhnliche Spitzen im Datenverkehr. PRTG nutzt SNMP, Packet Sniffing und Flow-Protokolle wie NetFlow, um verdächtige Aktivitäten zu erkennen, die auf eine Sicherheitsverletzung hindeuten können.

Bei ungewöhnlichen oder verdächtigen Aktivitäten hilft PRTG Ihnen, Server zu isolieren oder Anwendungen selektiv zu deaktivieren, um gezielt reagieren zu können.

Richten Sie PRTG so ein, dass es automatische Integritätsprüfungen Ihrer Dateien, Ordner und Protokolle durchführt. Auf diese Weise können Sie Änderungen an Dateien oder ungewöhnliche Protokolldaten aufdecken, die sonst vielleicht übersehen würden.

PRTG benachrichtigt Sie im Falle von Änderungen an Ihren Daten, die von der Norm abweichen, und alarmiert Sie über benutzerdefinierte Benachrichtigungen, damit Sie so schnell wie möglich reagieren können, um die potenzielle Bedrohung zu entschärfen.

Behalten Sie Ihre gesamte IT-Umgebung (On-Premises oder Cloud-basiert) im Griff und sorgen Sie für robuste Sicherheit, einschließlich Firewalls, Antivirensoftware und anderer Sicherheitsmaßnahmen.

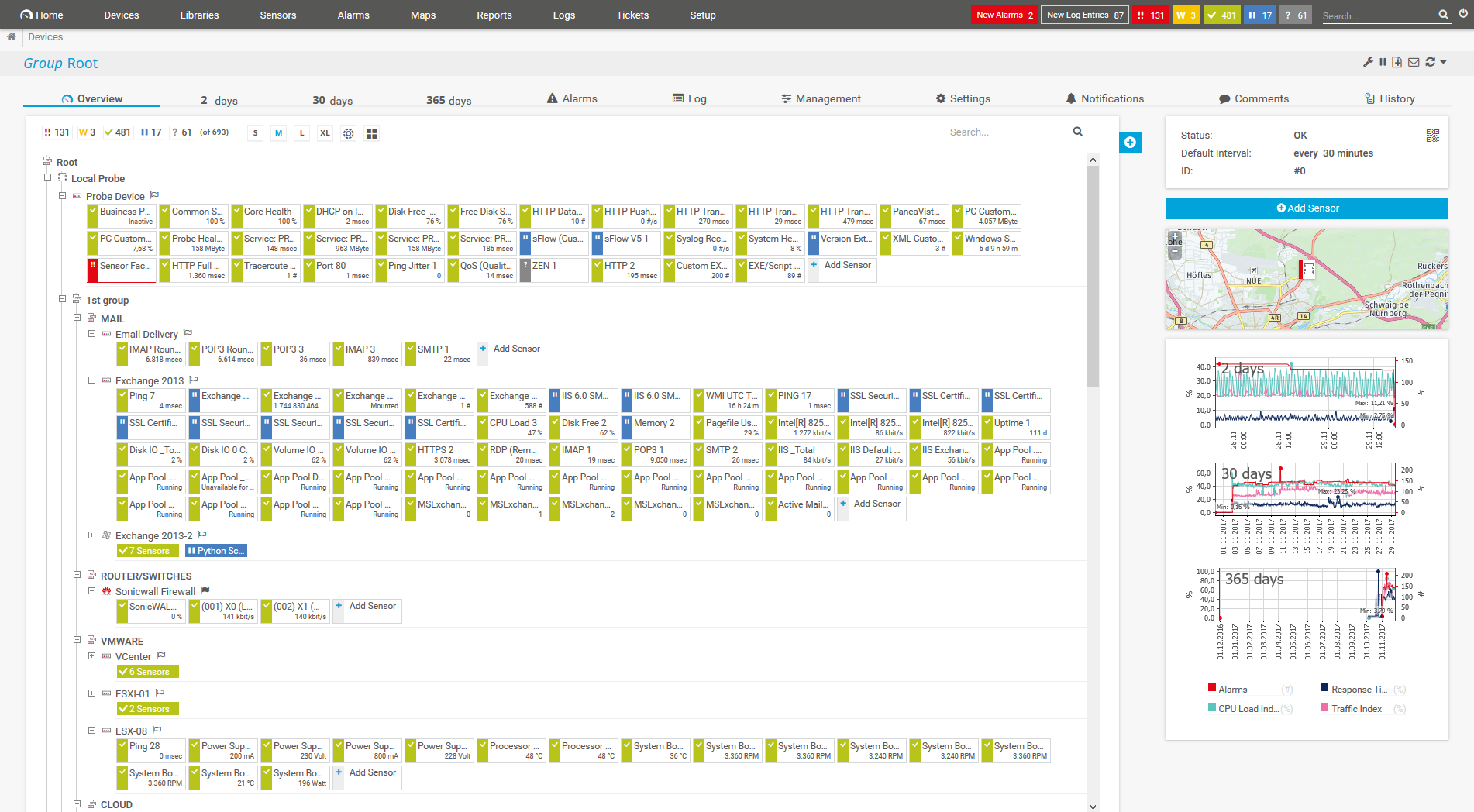

Mit dem Netzwerk Monitoring von PRTG können Sie Schwachstellen oder gar blinde Flecken auf ein Minimum reduzieren, indem Sie sicherstellen, dass Sie einen 360°-Überblick über alle Ihre Systeme und Anwendungen haben - und das alles von einem einzigen Dashboard aus.

Schützen Sie Ihre Server und Ihre Infrastruktur mit physischen Sicherheitsmechanismen vor potenziellen Bedrohungen. Mit PRTG können Sie elektronische Türschlösser oder CCTV-Überwachungskameras im Auge behalten, um unbefugten Zugriff zu verhindern.

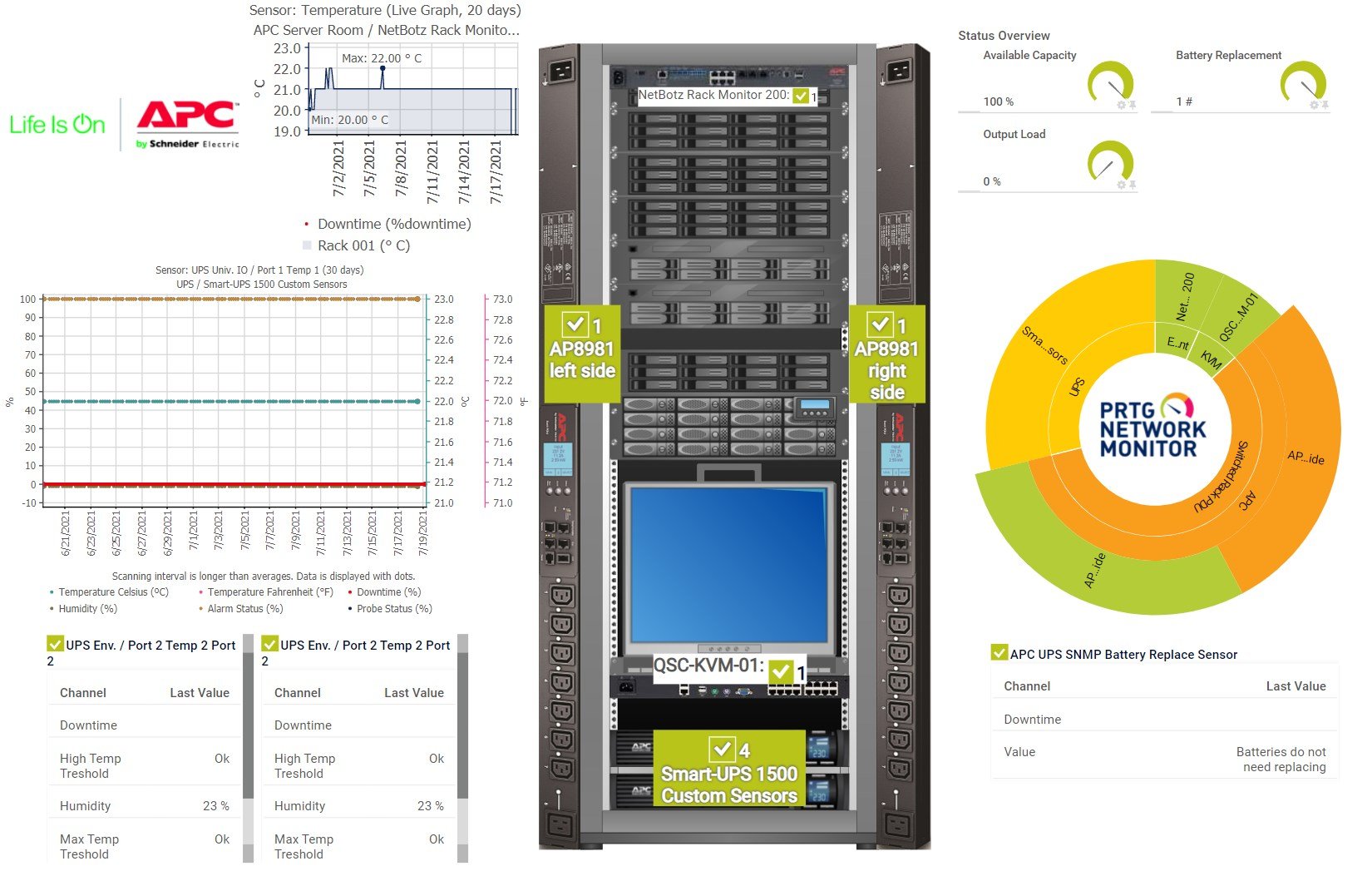

Auch Umgebungsparameter wie Temperatur und Luftfeuchtigkeit können überwacht werden, um Ihre Server vor Hardwareschäden zu schützen.

Diagnostizieren Sie Netzwerkprobleme, indem Sie die Serverleistung und Sicherheitsereignisse kontinuierlich verfolgen. Zeigen Sie Serverzustand, Bandbreitennutzung, Antwortzeit, Betriebszeit, Festplattenspeicher, CPU-Auslastung, Latenzzeit und andere wichtige Leistungskennzahlen in Echtzeit an. Visualisieren Sie die gesammelten Daten in übersichtlichen Diagrammen und Dashboards, um Probleme leichter zu erkennen. Verschaffen Sie sich den Überblick, den Sie für die Fehlerbehebung bei Ausfallzeiten, Datenverlusten und allgemeinen Leistungsproblemen benötigen.

APC Infrastructure Monitoring mit PRTG - USV-, Temperatur- und Batteriestatus live

Ansicht des Gerätebaums des gesamten Monitoring-Setups

Benutzerdefiniertes PRTG Dashboard für die Überwachung der gesamten IT-Infrastruktur

Live-Diagramm der Verkehrsdaten in PRTG

PRTG enthält mehr als 250 vorkonfigurierte Sensortypen für die Überwachung Ihrer gesamten On-Premises-, Cloud- und Hybrid-Cloud-Umgebung. Sehen Sie sich unten einige Beispiele an!

Eine Liste aller verfügbaren Sensoren finden Sie im PRTG Manual.

Mit benutzerdefinierten Warnmeldungen und Datenvisualisierung können Sie Cybersecurity-Probleme schnell erkennen und verhindern.

PRTG ist in wenigen Minuten eingerichtet und kann auf einer Vielzahl von mobilen Geräten genutzt werden.

Als eines der führenden Unternehmen in der IT-Monitoring-Branche ist Paessler auch ein autorisierter Dell-Partner, der integrierte Lösungen rund um das Dell-Technologie-Ökosystem entwickelt.

Was bedeutet das für Sie?

Durch die Zusammenarbeit mit innovativen Anbietern integrieren wir PRTG mit den Lösungen unserer Partner und schaffen so maximale Benutzerfreundlichkeit.

baramundi und PRTG schaffen gemeinsam eine sichere, zuverlässige und leistungsstarke IT-Infrastruktur, bei der Sie alles im Griff haben – vom Traffic auf Ihrer Firewall bis zur Konfiguration Ihrer Clients.

Mit ScriptRunner integriert Paessler eine leistungsstarke Lösung zur Script-Automatisierung in PRTG Network Monitor. ScriptRunner bildet alle Tätigkeiten und Prozesse rund um die PowerShell ab.

UVexplorer von UVnetworks liefert über eine enge Integration mit PRTG zusätzliche Optionen zur Netzwerkerkennung sowie eine detaillierte Geräteinventur und beschleunigt und erleichtert so den Einsatz von PRTG.

Benachrichtigungen in Echtzeit bedeuten eine schnellere Fehlerbehebung, so dass Sie handeln können, bevor ernstere Probleme auftreten.

Netzwerk-Monitoring-Software – Version 25.3.110.1313 (27.08.2025)

Download für Windows und cloudbasierte Version PRTG Hosted Monitor verfügbar

Englisch, Deutsch, Spanisch, Französisch, Portugiesisch, Niederländisch, Russisch, Japanisch und vereinfachtes Chinesisch

Netzwerkgeräte, Bandbreite, Server, Anwendungen, virtuelle Umgebungen, Remote-Systeme, IoT und mehr

Wählen Sie das für Sie optimale Abonnement von PRTG Network Monitor

Server Security Monitoring ist der kontinuierliche Prozess der Verfolgung, Analyse und Bewertung der Sicherheit eines Servers, um sicherzustellen, dass er vor unbefugtem Zugriff, Angriffen oder anderen bösartigen Aktivitäten geschützt ist. Ziel des Server Security Monitorings ist es, Sicherheitsvorfälle frühzeitig zu erkennen, schnell zu reagieren und zu verhindern, dass potenzielle Bedrohungen den Server oder die darauf befindlichen Daten gefährden.

Zu den wichtigsten Aspekten des Monitorings der Serversicherheit gehören:

Ja. Ob Sie nur ein paar Server oder eine riesige Serverfarm haben, PRTG passt sich der Größe Ihrer Serverlandschaft an. Mit der leistungsstarken Automatischen Suche von PRTG werden sogar virtuelle Server automatisch erkannt und in Ihre Monitoring-Umgebung integriert.

Nein. Eine Antivirensoftware sollte immer installiert werden, um sich vor Viren und anderer Malware zu schützen. PRTG kann jedoch die Verfügbarkeit und Funktionalität Ihrer Antivirensoftware im Auge behalten und so sicherstellen, dass sie ihre Aufgabe erfüllt.

Ja. PRTG beinhaltet ein Serverraum Monitoring und hilft Ihnen, Ihren Serverraum vor Bedrohungen und Schäden durch unbefugten Zugriff oder Temperatur- und Feuchtigkeitsschwankungen zu schützen. PRTG bietet Sensoren, die den Zustand Ihrer wichtigen Server und Hardware ständig überwachen und Ihren Serverraum vor Stromausfällen, schlecht funktionierenden Klimaanlagen, Rauch und Feuer schützen.

In PRTG sind „Sensoren“ die grundlegenden Monitoring-Elemente. Ein Sensor überwacht in der Regel einen Messwert in Ihrem Netzwerk, z.B. den Traffic eines Switchports, die CPU-Last eines Servers oder den freien Speicherplatz auf einer Festplatte. Im Durchschnitt benötigen Sie etwa 5-10 Sensoren pro Gerät oder einen Sensor pro Switch-Port.

Paessler hat in über 600 IT-Abteilungen weltweit Tests durchgeführt, um ihre Netzwerk-Monitoring-Software noch besser auf die Bedürfnisse von Sysadmins abzustimmen. Das Ergebnis der Umfrage: Über 95 % der Teilnehmer würden PRTG weiterempfehlen – oder haben es bereits getan.

Paessler PRTG läuft in Unternehmen jeder Größe. Sysadmins lieben PRTG, weil die Software ihren Arbeitsalltag sehr erleichtert.

Bandbreite, Server-Auslastung, virtuelle Umgebungen, Webseiten oder VoIP-Services – mit PRTG behalten Sie den Überblick über Ihr gesamtes Netzwerk.

Jeder hat andere Anforderungen an sein Monitoring. Deshalb können Sie PRTG kostenlos testen.