Les alertes personnalisées et la visualisation des données vous permettent d'identifier et de prévenir rapidement les problèmes de cybersécurité.

La sécurité de vos serveurs et de vos données est essentielle au bon fonctionnement de votre organisation. Vous devez garantir la confidentialité, l'intégrité et la disponibilité de toutes les données et de tous les services à l'échelle de l'organisation. Le logiciel de supervision de la sécurité des serveurs PRTG de Paessler est le garant de la sécurité de l'ensemble de votre infrastructure IT , 24 heures sur 24, 7 jours sur 7 et 365 jours par an.

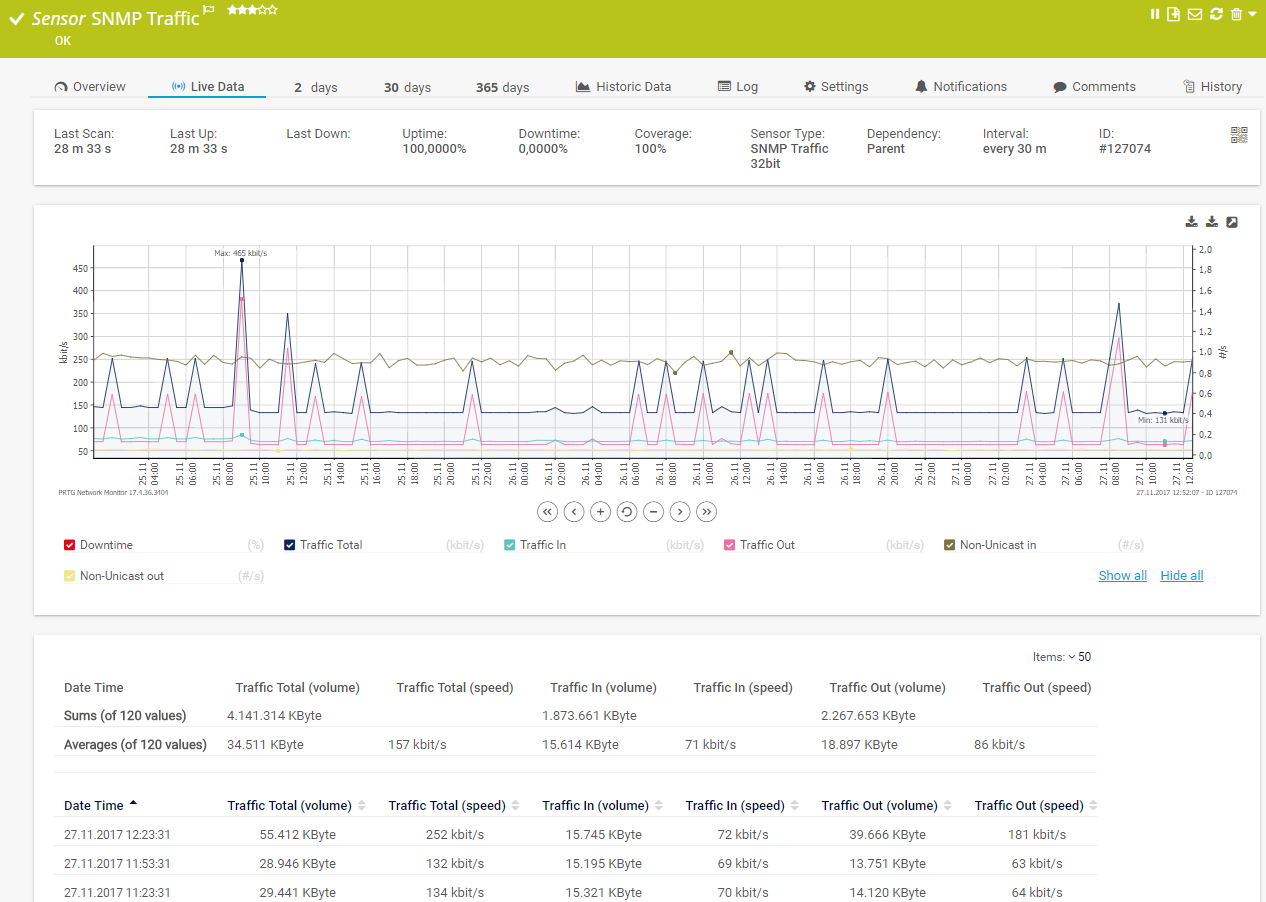

Identifiez rapidement les goulets d'étranglement potentiels du réseau et les pics de trafic inhabituels. PRTG utilise le SNMP, le reniflage de paquets et des protocoles de flux comme NetFlow pour détecter les activités suspectes susceptibles d'indiquer une faille de sécurité.

En cas d'activité inhabituelle ou suspecte, PRTG vous aide à isoler des serveurs ou à désactiver sélectivement des applications pour une réponse ciblée.

Configurez PRTG pour qu'il effectue des contrôles d'intégrité automatisés de vos fichiers, dossiers et logs. Vous pourrez ainsi mettre au jour des modifications de fichiers ou des données de logs inhabituelles qui pourraient autrement passer inaperçues.

PRTG vous avertit en cas de modification de vos données s'écartant de la norme, et vous alerte par le biais de notifications personnalisées afin que vous puissiez réagir au plus vite pour atténuer la menace potentielle.

Mettez la main sur l'ensemble de votre environnement IT (sur site ou dans le Cloud) pour bénéficier d'une sécurité robuste, notamment au niveau des pare-feux, des logiciels antivirus et des autres mesures de sécurité.

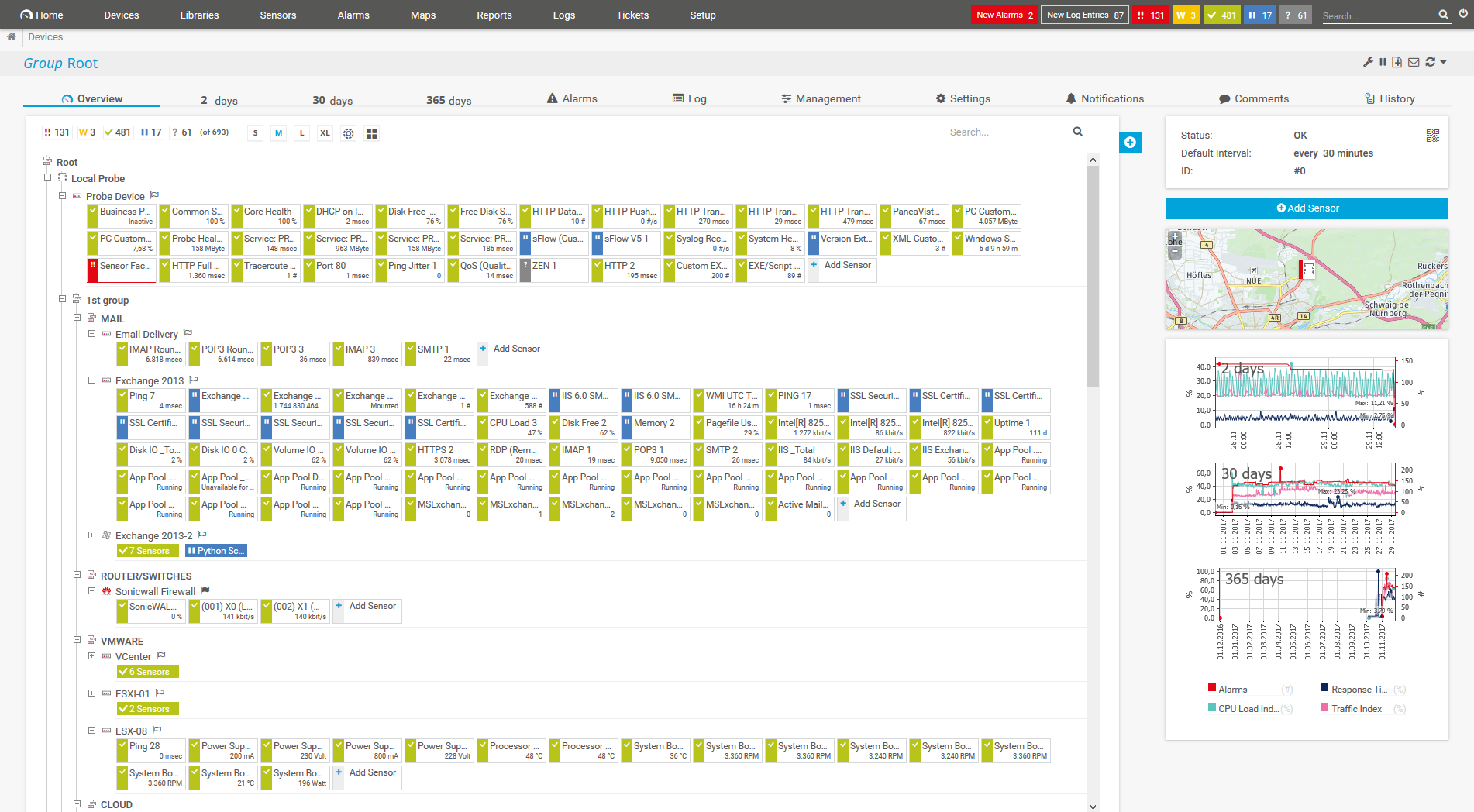

Grâce au système de supervision réseau de PRTG, vous pouvez limiter au maximum les faiblesses, voire les angles morts, en vous assurant d'avoir une Vue d'ensemble à 360° de tous vos systèmes et applications, le tout à partir d'un seul et même tableau de bord.

Protégez vos serveurs et votre infrastructure contre les menaces potentielles grâce à des mécanismes de sécurité physique. PRTG vous permet de garder un œil sur les serrures électroniques des portes ou les caméras de sécurité CCTV afin d'empêcher tout accès non autorisé.

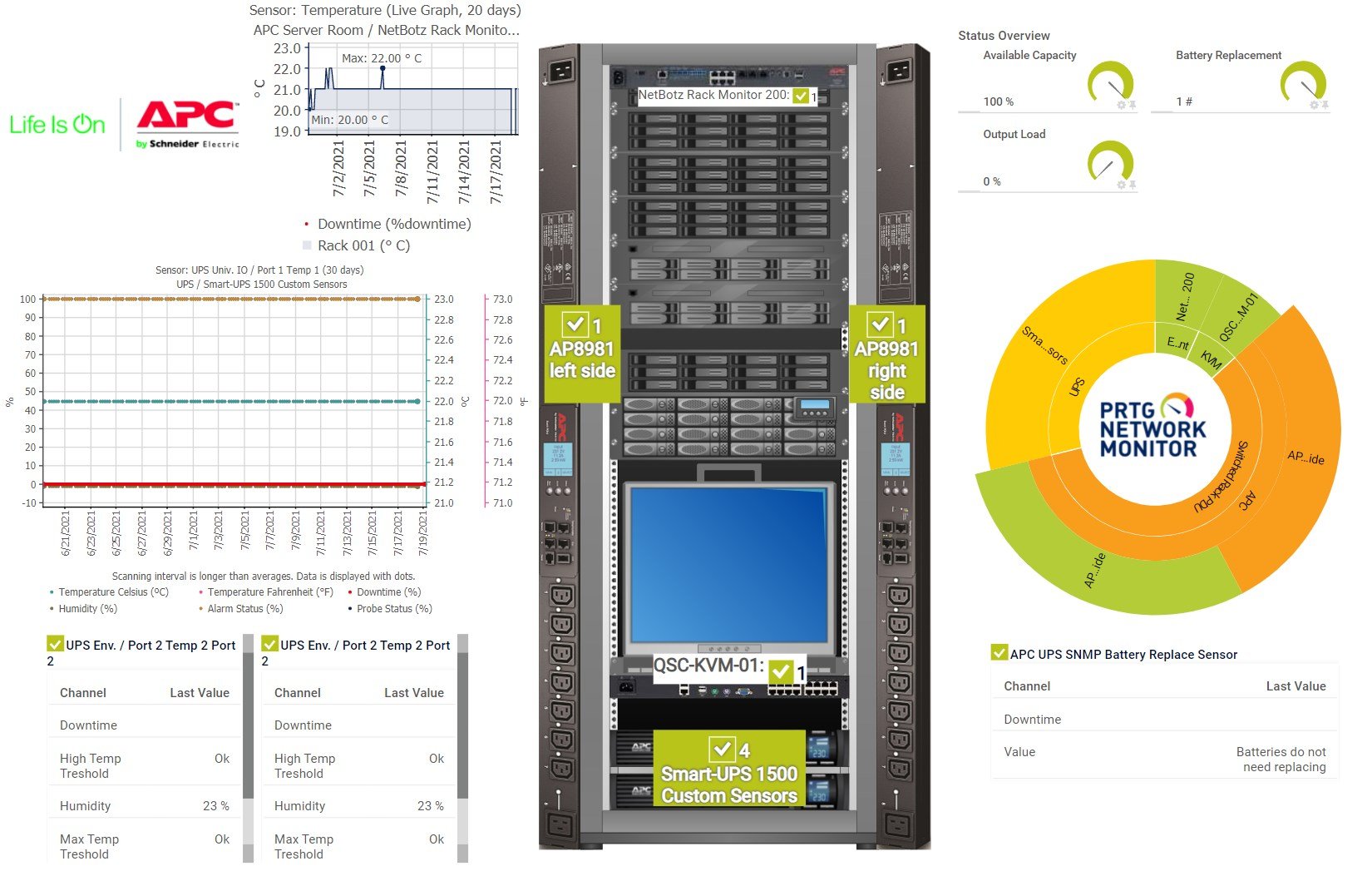

Même les paramètres environnementaux tels que la température et l'humidité peuvent être supervisés pour protéger vos serveurs contre les dommages matériels.

Diagnostiquez les problèmes de réseau en suivant en permanence les performances des serveurs et les événements de sécurité. Affichez en temps réel la santé du serveur, l'utilisation de la bande passante, le temps disponible, l'espace disque, l'utilisation du CPU, la latence et d'autres mesures de performance clés. Visualisez les données collectées dans des graphiques et des tableaux de bord clairs afin d'identifier plus facilement les problèmes. Obtenez la Vue d'ensemble dont vous avez besoin pour dépanner les temps d'arrêt, les pertes de données et les problèmes de performances globales.

Supervision de l'infrastructure APC avec PRTG - UPS (alimentation sans interruption), température et état de la batterie en temps réel

Arborescence des équipements de la configuration complète de supervision

Tableau de bord PRTG personnalisé pour garder un œil sur l'ensemble de l'infrastructure IT

Graphique des données de trafic en direct dans PRTG

PRTG est livré avec plus de 250 types de capteurs natifs pour superviser l'ensemble de votre environnement sur site, dans le cloud et dans le cloud hybride dès sa sortie de l'emballage. Découvrez quelques exemples ci-dessous !

Consultez le Manuel de PRTG pour obtenir la liste de tous les types de capteurs disponibles.

Les alertes personnalisées et la visualisation des données vous permettent d'identifier et de prévenir rapidement les problèmes de cybersécurité.

PRTG se configure en quelques minutes et peut être utilisé sur une grande variété d'appareils mobiles.

En tant que l'un des principaux acteurs du secteur de la supervision informatique, Paessler est également devenu un partenaire Dell agréé pour la construction de solutions intégrées autour de l'écosystème technologique Dell.

Qu'est-ce que cela signifie pour vous ?

En s'associant à des fournisseurs informatiques innovants, Paessler libère des synergies afin de créer des avantages nouveaux et supplémentaires pour ses clients.

baramundi et PRTG créent une infrastructure IT sécurisée, fiable et puissante où vous avez tout sous contrôle - du trafic dans votre pare-feu à la configuration de vos clients.

Avec ScriptRunner, Paessler intègre une puissante plateforme d'automatisation des événements dans PRTG Network Monitor.

UVexplorer s'intègre étroitement à PRTG pour permettre une découverte rapide et précise du réseau, un inventaire détaillé des appareils et une cartographie automatique du réseau sur la plateforme PRTG.

Grâce aux notifications en temps réel, le dépannage est plus rapide et vous pouvez agir avant que des problèmes plus graves ne surviennent.

Logiciel de supervision réseau – Version 25.3.110.1313 (August 27, 2025)

Téléchargement pour Windows et version basée sur le cloud PRTG Hosted Monitor disponible

Anglais, allemand, espagnol, français, portugais, néerlandais, russe, japonais et chinois simplifié

Appareils réseau, bande passante, serveurs, applications, environnements virtuels, systèmes distants, IoT, etc.

La supervision de la sécurité des serveurs est un processus continu de suivi, d'analyse et d'évaluation de la sécurité d'un serveur afin de s'assurer qu'il est protégé contre les accès non autorisés, les attaques et autres activités malveillantes. L'objectif de la supervision de la sécurité des serveurs est de détecter rapidement les incidents de sécurité, de réagir rapidement et d'empêcher les menaces potentielles de compromettre le serveur ou les données qu'il héberge.

Les principaux aspects de la supervision de la sécurité des serveurs sont les suivants :

Oui. Que vous disposiez de quelques serveurs ou d'une gigantesque ferme de serveurs, PRTG s'adapte à la taille de votre parc de serveurs. Grâce à la puissante fonction de découverte automatique de PRTG, même les serveurs virtuels sont reconnus automatiquement et intégrés à votre environnement de supervision.

Non. Un logiciel antivirus doit toujours être installé pour se défendre contre les virus et autres logiciels malveillants. Cependant, PRTG peut garder un œil sur la disponibilité et la fonctionnalité de votre logiciel antivirus et ainsi s'assurer qu'il fait son travail.

Oui. PRTG inclut la supervision de la salle des serveurs et vous aide à la protéger contre les menaces et les dommages dus à un accès non autorisé ou à des fluctuations de température et d'humidité. PRTG fournit des capteurs qui supervisent en permanence l'état de santé de vos serveurs et matériels importants, protégeant ainsi votre salle de serveurs des coupures de courant, des dysfonctionnements des climatiseurs, de la fumée et des incendies.

Dans PRTG, les « capteurs » sont les éléments de base de la supervision. Un capteur surveille généralement une valeur mesurée dans votre réseau, par exemple, le trafic d'un port sur un switch, la charge CPU d'un serveur ou l'espace libre d'un disque. En moyenne, vous avez besoin de 5 à 10 capteurs par équipement ou d'un capteur par port de switch.

Paessler a mené des essais dans plus de 600 départements informatiques du monde entier afin d'adapter son logiciel de supervision réseau aux besoins des administrateurs. Dans le cadre de l'étude, plus de 95 % des participants ont indiqué qu'ils recommanderaient volontiers PRTG ou l'avaient déjà fait.

Paessler PRTG est utilisé par des entreprises de toutes tailles. Les administrateurs systèmes apprécient PRTG parce qu'il simplifie leur travail.

Bande passante, serveurs, environnements virtuels, sites Internet, services VoIP – PRTG supervise l'ensemble de votre réseau.

Chaque utilisateur a des besoins de supervision différents. C'est pourquoi nous vous laissons essayer PRTG gratuitement. Démarrez maintenant un essai.