Las alertas personalizadas y la visualización de datos le permiten identificar y prevenir rápidamente los problemas de ciberseguridad.

Mantener la seguridad de sus servidores y datos es fundamental para que su organización funcione. Debe garantizar la confidencialidad, integridad y disponibilidad de todos los datos y servicios de la organización. El software de monitoreo de seguridad de servidores de Paessler PRTG es su detalle de seguridad 24/7/365 para toda su infraestructura de TI.

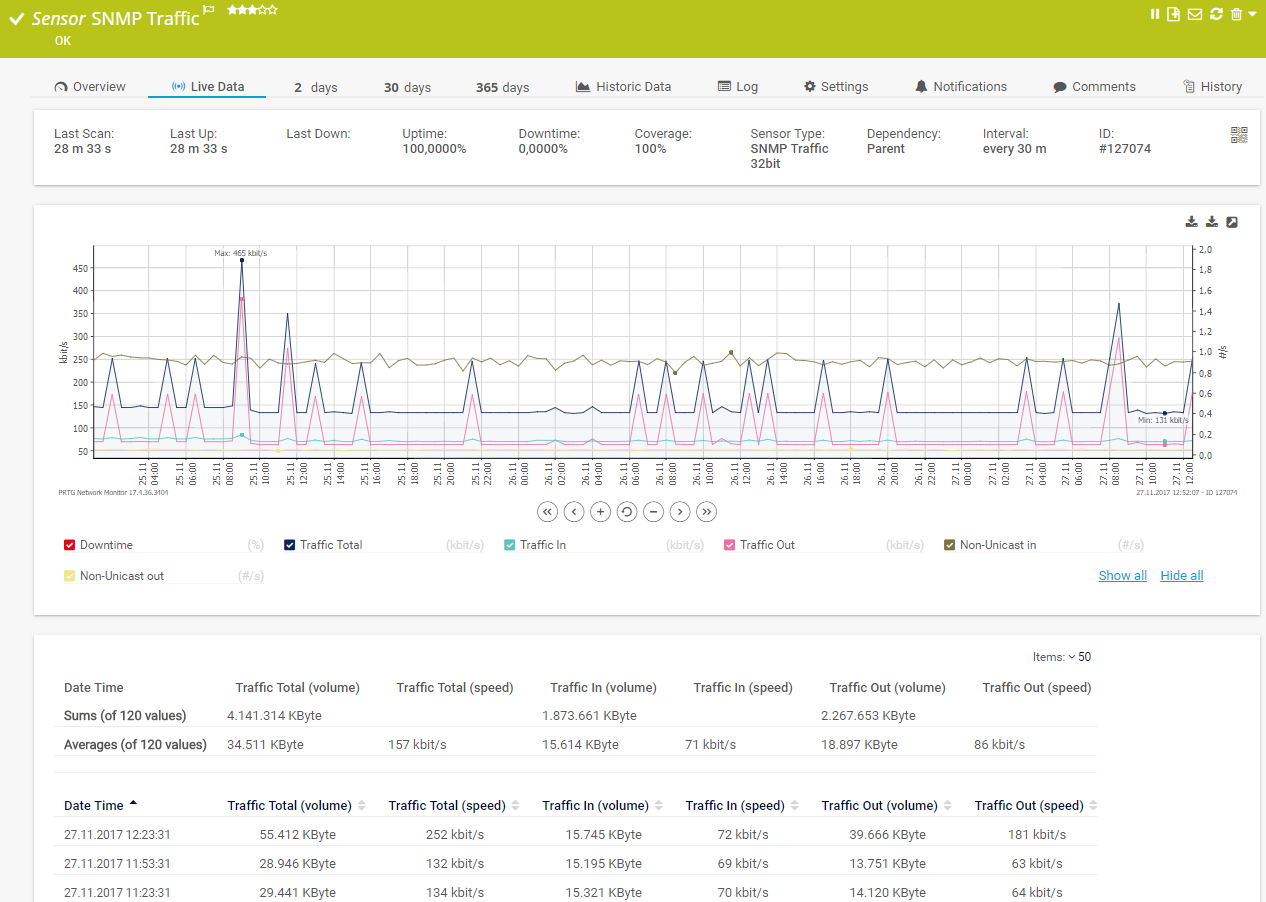

Identifique rápidamente posibles cuellos de botella en la red y picos de tráfico inusuales. PRTG utiliza SNMP, sniffing de paquetes y protocolos de flujo como NetFlow para detectar actividades sospechosas que puedan indicar una violación de la seguridad.

En caso de actividad inusual o sospechosa, PRTG le ayuda a aislar servidores o desactivar aplicaciones de forma selectiva para una respuesta específica.

Configure PRTG para que realice comprobaciones automáticas de la integridad de sus archivos, carpetas y registros. De este modo, podrá descubrir modificaciones en los archivos o datos de registro inusuales que, de otro modo, podrían pasarse por alto.

PRTG le notifica en caso de cualquier cambio en sus datos que se desvíe de la norma, y le alerta a través de notificaciones personalizadas para que pueda reaccionar lo más rápidamente posible para mitigar la amenaza potencial.

Controle todo su entorno de TI (local o basado en la nube) para una seguridad sólida, incluidos cortafuegos, software antivirus y otras medidas de seguridad.

Con el sistema de monitoreo de red de PRTG, puede mantener los puntos débiles o incluso ciegos al mínimo, asegurándose de tener una visión general de 360° de todos sus sistemas y aplicaciones, todo desde un solo panel.

Proteja sus servidores e infraestructura frente a posibles amenazas con mecanismos de seguridad física. PRTG le permite vigilar las cerraduras electrónicas de las puertas o las cámaras de seguridad CCTV para evitar accesos no autorizados.

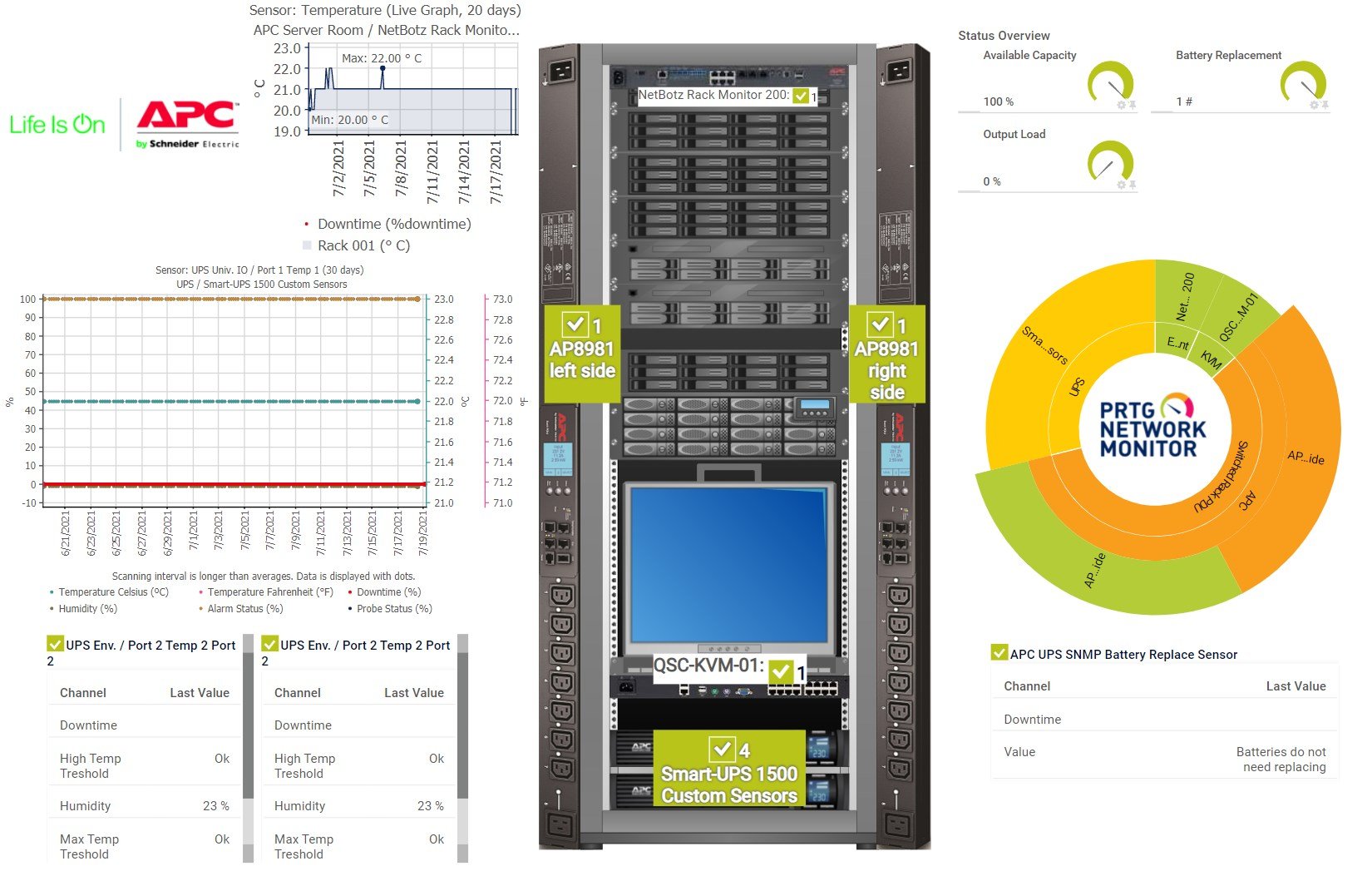

Incluso se pueden monitorear parámetros ambientales como la temperatura y la humedad para proteger sus servidores contra daños de hardware.

Diagnostique los problemas de red mediante el seguimiento continuo del rendimiento del servidor y los eventos de seguridad. Muestre el estado del servidor, el uso del ancho de banda, el tiempo de actividad, el espacio en disco, la utilización de la CPU, la latencia y otras métricas de rendimiento clave en tiempo real. Visualice los datos recopilados en gráficos y paneles claros para identificar los problemas más fácilmente. Obtenga la visión de conjunto que necesita para solucionar problemas de tiempo de inactividad, pérdida de datos y problemas generales de rendimiento.

Monitoreo de la infraestructura de APC con PRTG - Sistemas de alimentación ininterrumpida en vivo, temperatura y estado de la batería

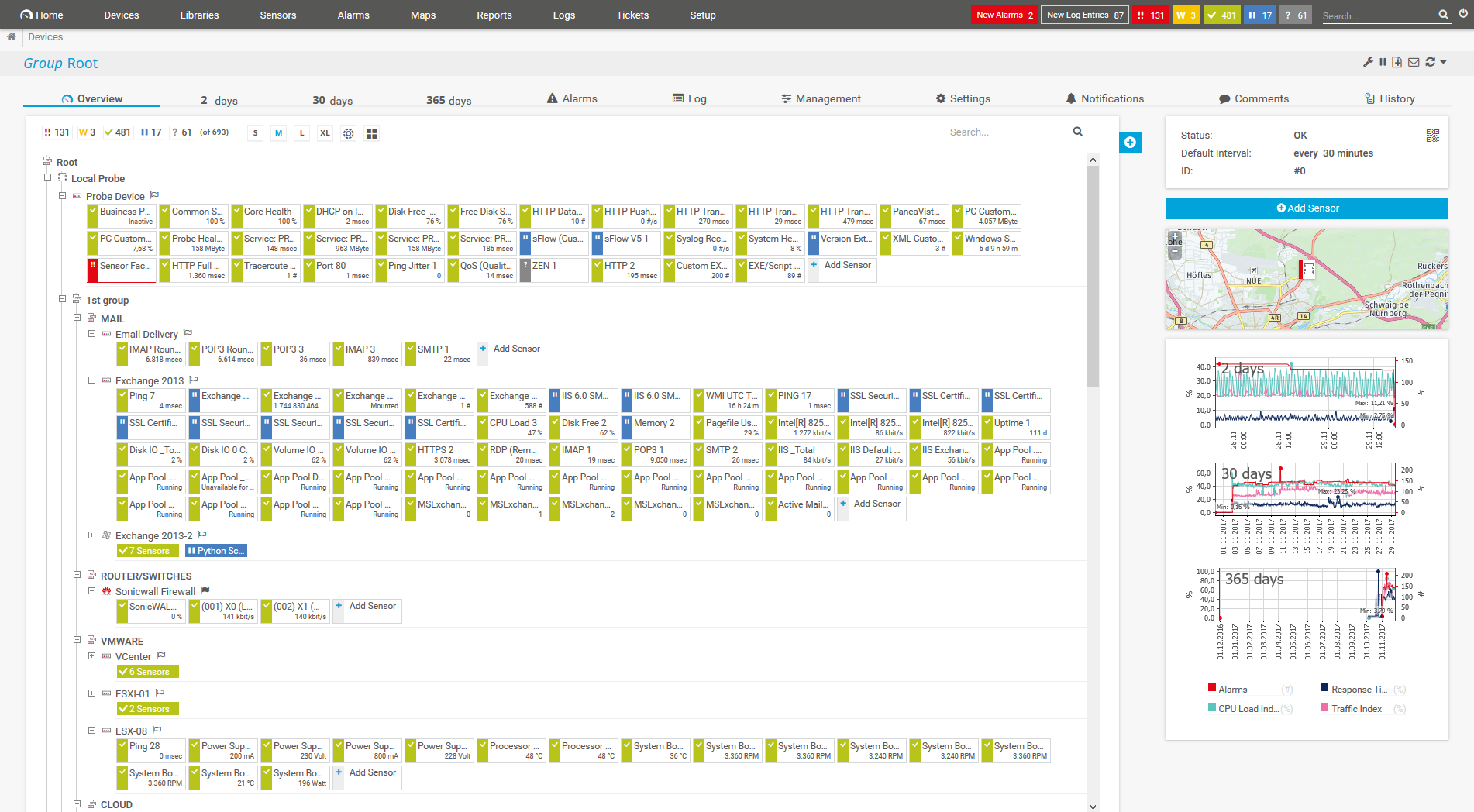

Vista en árbol de dispositivos de toda la configuración del monitoreo

Panel de PRTG personalizado para controlar toda la infraestructura de TI

Gráfico de datos de tráfico en tiempo real en PRTG

PRTG viene con más de 250 tipos de sensores nativos para monitorear todo su entorno en las instalaciones, en la nube y en la nube híbrida desde el primer momento. Eche un vistazo a algunos ejemplos a continuación.

Consulte el manual de PRTG para obtener una lista de todos los tipos de sensores disponibles.

Las alertas personalizadas y la visualización de datos le permiten identificar y prevenir rápidamente los problemas de ciberseguridad.

PRTG se configura en cuestión de minutos y se puede utilizar en una amplia variedad de dispositivos móviles.

Como uno de los principales actores en la industria del monitoreo de TI, Paessler también se ha convertido en un socio autorizado de Dell para la creación de soluciones integradas en torno al ecosistema tecnológico de Dell.

¿Qué significa esto para usted?

Al asociarse con proveedores de TI innovadores, Paessler libera sinergias para crear beneficios nuevos y adicionales para los clientes unidos.

baramundi y PRTG crean una infraestructura de TI segura, fiable y potente en la que tendrá todo bajo control, desde el tráfico en su cortafuegos hasta la configuración de sus clientes.

Con ScriptRunner, Paessler integra una potente plataforma de automatización de eventos en PRTG Network Monitor.

UVexplorer se integra estrechamente con PRTG para ofrecer un descubrimiento de red rápido y preciso, un inventario de dispositivos detallado y un mapeo de red automático a la plataforma PRTG.

Las notificaciones en tiempo real significan una solución de problemas más rápida para que pueda actuar antes de que se produzcan problemas más graves.

Software de monitoreo de red – Versión 25.3.110.1313 (August 27, 2025)

Descarga para Windows y la versión basada en la nube PRTG Hosted Monitor disponible

Inglés, alemán, español, francés, portugués, holandés, ruso, japonés y chino simplificado

Dispositivos de red, ancho de banda, servidores, aplicaciones, entornos virtuales, sistemas remotos, IoT, etc.

Elija la suscripción a PRTG Network Monitor que más le convenga

Monitorear la seguridad del servidor es el proceso continuo de rastrear, analizar y evaluar la seguridad de un servidor para garantizar que esté protegido de accesos no autorizados, ataques u otras actividades maliciosas. El objetivo de monitorear la seguridad del servidor es detectar incidentes de seguridad a tiempo, responder rápidamente y evitar que las amenazas potenciales comprometan el servidor o los datos que aloja.

Los aspectos clave del monitoreo de la seguridad del servidor incluyen:

Sí. Tanto si tiene unos pocos servidores como una gigantesca granja de servidores, PRTG se adapta al tamaño de su entorno de servidores. Con la potente función de descubrimiento automático de PRTG, incluso los servidores virtuales se reconocen automáticamente y se incorporan a su entorno de monitoreo.

No. Siempre se debe instalar un software antivirus para defenderse de los virus y otros programas maliciosos. Sin embargo, PRTG puede mantener un ojo en la disponibilidad y funcionalidad de su software antivirus y así asegurarse de que hace su trabajo.

Sí. PRTG incluye monitoreo de la sala de servidores y le ayuda a proteger su sala de servidores de amenazas y daños debidos a accesos no autorizados o fluctuaciones de temperatura y humedad. PRTG proporciona sensores que monitorean constantemente la salud de sus servidores y hardware importantes, protegiendo su sala de servidores de interrupciones de energía, mal funcionamiento de los acondicionadores de aire, humo e incendios.

Los “sensores” son los elementos básicos de monitoreo de PRTG. Un sensor, generalmente, monitora un valor medido dentro de su red; por ejemplo, el tráfwqeqgtqertico de un puerto del switch, la carga de la CPU de un servidor o el espacio libre de un disco duro. De media, se necesitan entre 5 y 10 sensores por dispositivo o un sensor por cada puerto del switch.

Paessler realizó pruebas en más de 600 departamentos de TI de todo el mundo para ajustar su software de monitoreo de redes a las necesidades de los administradores. Un resultado de la encuesta: más del 95% de los participantes recomendaría PRTG o ya lo han hecho.

Paessler PRTG se usa en empresas de todos los tipos y tamaños. A los administradores de sistemas les encanta PRTG por lo mucho que les facilita el trabajo.

Ancho de banda, servidores, entornos virtuales, sitios web, servicios de VoIP... PRTG vigila toda su red.

Todo el mundo tiene diferentes necesidades de monitoreo. Por eso se puede probar PRTG completamente gratis. Empiece ahora con su prueba.