Las alertas personalizadas y la visualización de datos le permiten identificar y prevenir rápidamente cambios no autorizados en los archivos, actividades sospechosas y otras posibles amenazas a la seguridad.

Los cortafuegos, las VPN, los antimalware y otros controles de seguridad de las redes empresariales no son infalibles.

Ésa es la mala noticia.

La buena noticia es que, en caso de que los agentes maliciosos consigan sortearlos y obtener acceso no autorizado a su red, aún puede detenerlos en seco.

Aquí es donde entra en juego la solución de monitoreo de integridad de archivos de PRTG.

Al igual que un potente sistema de CCTV, PRTG se mantiene entrenado en sus archivos, monitoreando continuamente quién está accediendo a ellos, y asegurando que ninguna modificación inesperada de archivos pase desapercibida. Y, cuanto más rápido sea capaz de adelantarse a las ciberamenazas potenciales, más fácil será neutralizarlas antes de que causen daños duraderos a su organización.

Archivos de registro de Windows. Archivos de Active Directory. Bases de datos. Archivos del sistema operativo. Ficheros de registro. Archivos de arranque. PRTG puede monitorear cada archivo en su red, ya sea que esté almacenado localmente, en la nube o en entornos virtualizados, para que siempre sepa quién accede a ellos y qué cambios han realizado.

Los malos actores pueden burlar los cortafuegos y otras medidas de ciberseguridad, pero los archivos del sistema no mienten. PRTG le alerta de inmediato sobre accesos no autorizados y cambios inesperados en los archivos. Y, como tiene una estructura de inteligencia de cambios incorporada, no se verá inundado de falsos positivos.

Proteja sus archivos de la manipulación y mejore su postura de seguridad sin aumentar su lista de tareas pendientes. Diseñe una política a medida para monitorear la integridad de los archivos quirúrgicos en toda su red, y reúna todos sus datos críticos en un solo lugar para simplificar la detección de amenazas, la corrección y el cumplimiento de las normas.

¿Está sujeto a GDPR, HIPAA u otras normativas, o necesita seguir estándares como PCI DSS o los puntos de referencia de seguridad CIS? Con el software de monitoreo de integridad de archivos de PRTG que vigila los cambios no autorizados, puede mostrar a los reguladores y organismos de la industria que se toma muy en serio el seguimiento de las mejores prácticas.

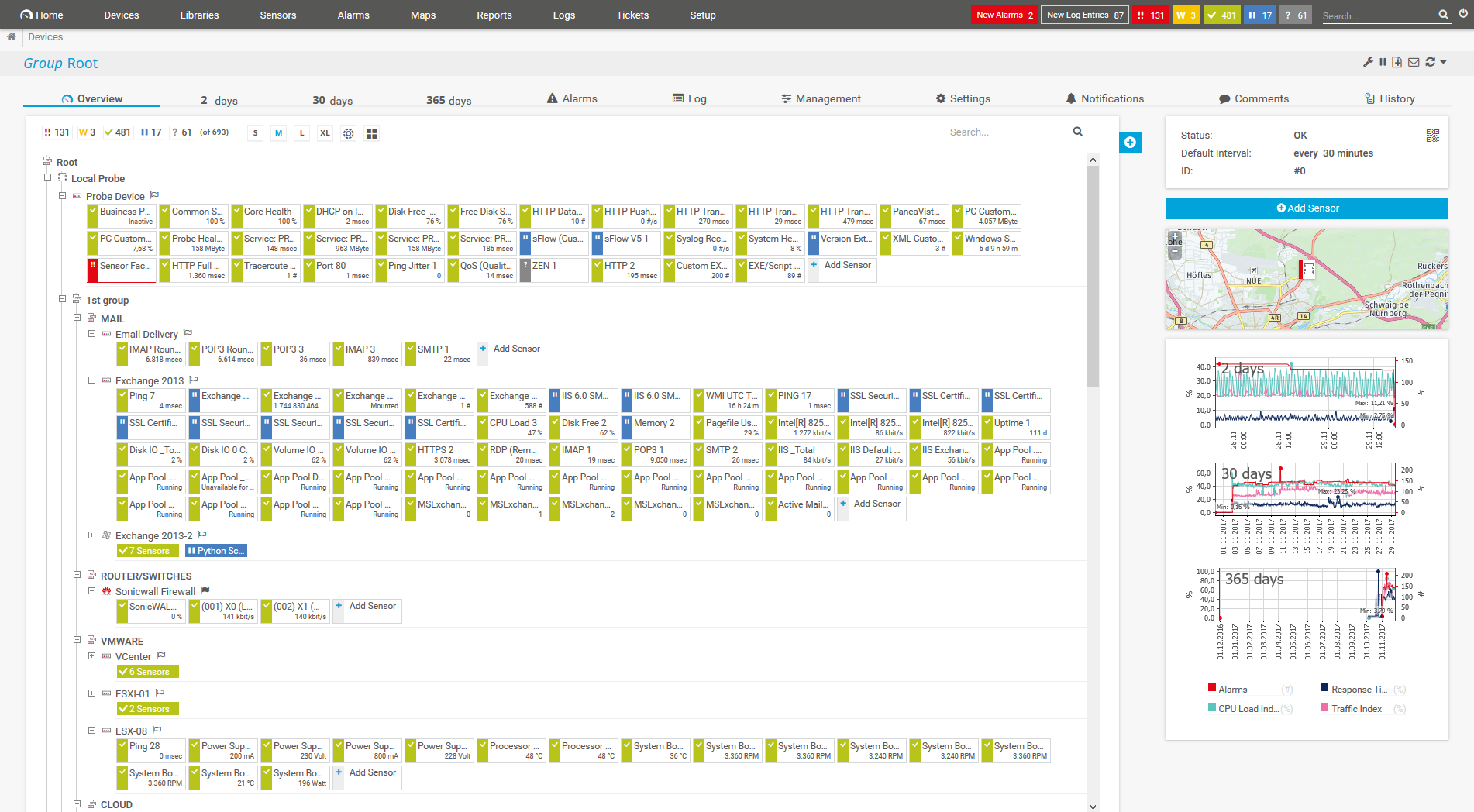

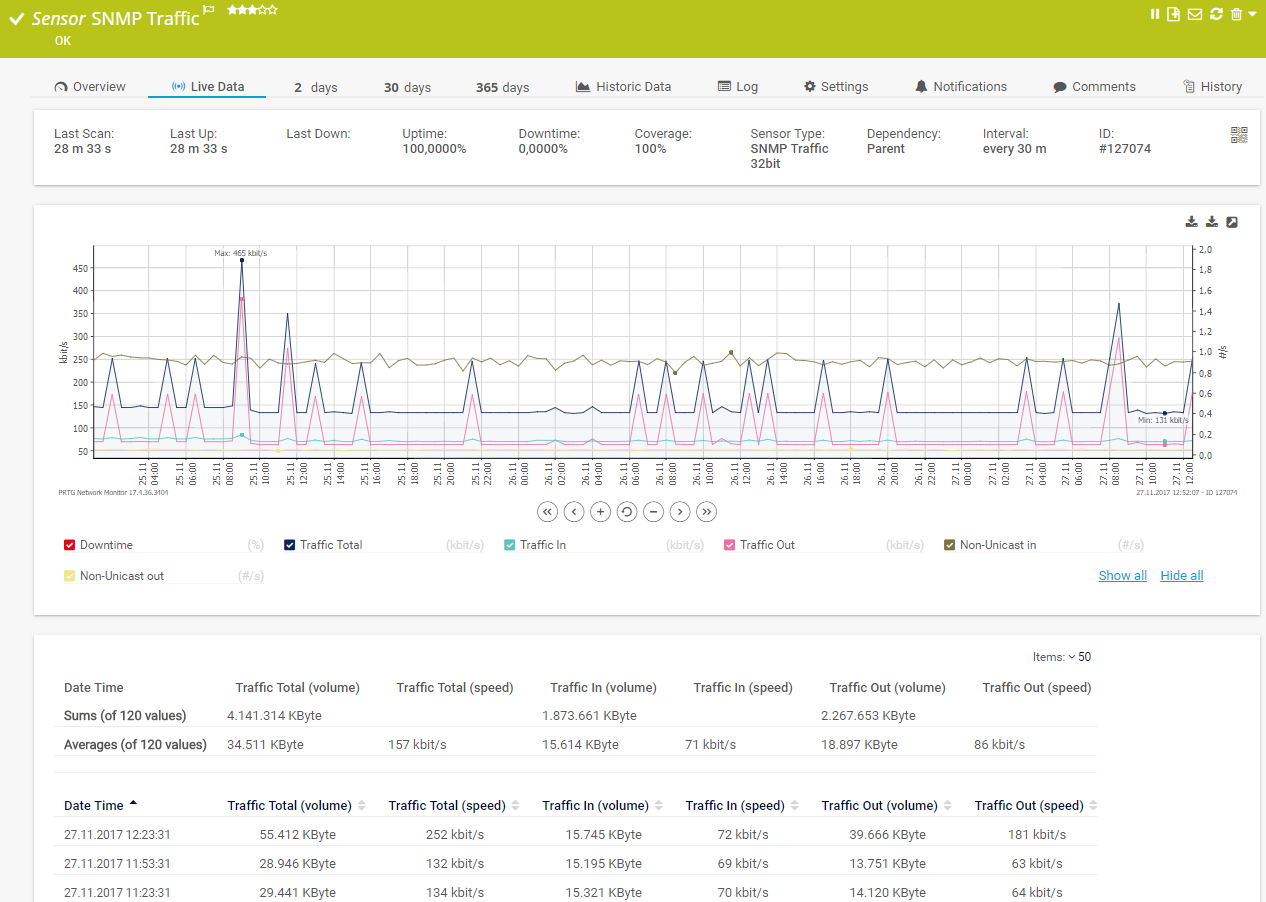

Diagnostique problemas de red mediante el seguimiento continuo de archivos de aplicación, archivos de configuración, archivos de sistema, registros de eventos, permisos de usuario, claves de registro y otros datos críticos del sistema. Muestre los cambios en los archivos, su frecuencia, volumen y otras métricas clave en tiempo real. Visualice los datos de monitoreo en gráficos y paneles claros para identificar los problemas más fácilmente. Obtenga la visión de conjunto que necesita para detectar y prevenir cambios no autorizados en los archivos, actividades sospechosas y otras posibles amenazas a la seguridad de su infraestructura de TI.

Vista en árbol de dispositivos de toda la configuración del monitoreo

Panel de PRTG personalizado para controlar toda la infraestructura de TI

Gráfico de datos de tráfico en tiempo real en PRTG

PRTG protege la integridad de todos los archivos de misión crítica de su red mediante sofisticados sensores:

PRTG también viene con una robusta funcionalidad de derechos de gestión de acceso incorporada, que le da un control completo sobre quién puede acceder y modificar los archivos del sistema, así como el monitoreo de copias de seguridad, para que pueda deshacer cambios accidentales o no autorizados en los archivos en unos pocos clics.

PRTG viene con más de 250 tipos de sensores nativos para monitorear todo su entorno en las instalaciones, en la nube y en la nube híbrida desde el primer momento. Eche un vistazo a algunos ejemplos a continuación.

Consulte el manual de PRTG para obtener una lista de todos los tipos de sensores disponibles.

Las alertas personalizadas y la visualización de datos le permiten identificar y prevenir rápidamente cambios no autorizados en los archivos, actividades sospechosas y otras posibles amenazas a la seguridad.

PRTG se configura en cuestión de minutos y puede utilizarse en una amplia variedad de dispositivos móviles.

“Una excelente herramienta para conseguir una supervisión detallada. Las alarmas y notificaciones funcionan de forma fantástica. Añadir equipos es sencillo y la configuración inicial del servidor es un proceso casi trivial. No dude en comprarlo si tiene la intención de supervisar un entorno de red de gran tamaño.”

Al asociarse con proveedores de TI innovadores, Paessler libera sinergias para crear beneficios nuevos y adicionales para los clientes unidos.

La combinación del amplio conjunto de funciones de monitoreo de PRTG con la garantía de red automatizada de IP Fabric crea un nuevo nivel de visibilidad y fiabilidad de la red.

Paessler y Plixer ofrecen una solución completa que añade el análisis de flujos y metadatos a una potente herramienta de monitoreo de redes.

Con ScriptRunner, Paessler integra una potente plataforma de automatización de eventos en PRTG Network Monitor.

Las notificaciones en tiempo real significan una solución de problemas más rápida para que pueda actuar antes de que se produzcan problemas más graves.

Software de monitoreo de red – Versión 25.3.110.1313 (August 27, 2025)

Descarga para Windows y la versión basada en la nube PRTG Hosted Monitor disponible

Inglés, alemán, español, francés, portugués, holandés, ruso, japonés y chino simplificado

Dispositivos de red, ancho de banda, servidores, aplicaciones, entornos virtuales, sistemas remotos, IoT, etc.

Elija la suscripción a PRTG Network Monitor que más le convenga

El monitoreo de integridad de archivos (FIM) identifica automáticamente cambios anómalos en sus archivos. Le informa cuando hay actividad sospechosa en los archivos más críticos. Puede tomar las medidas oportunas en cuanto reciba la notificación para seguir cumpliendo la normativa.

El software FIM funciona como una herramienta de apoyo en una infraestructura de respuesta y prevención de incidentes y puede ayudar a salvaguardar su sistema de amenazas no deseadas, brechas y modificaciones de datos.

Numerosas normas de cumplimiento de la industria también reconocen lo importante que es la seguridad FIM. Muchas organizaciones que velan por el cumplimiento de la normativa le exigen que disponga de un mecanismo completo para proteger los datos confidenciales y demostrar cómo puede mantener un entorno seguro.

Si su organización opera en un sector regulado, como los servicios financieros o la atención sanitaria, o presta servicios a particulares en la UE y, por lo tanto, está sujeta al GDPR, una solución de monitoreo de la integridad de los archivos hace que sea más fácil demostrar a los reguladores que está cumpliendo con las normas aplicables, ya que es una prueba tangible de que está rastreando los archivos del sistema y vigilando de cerca quién puede acceder a ellos y cualquier cambio. Con PRTG, también puede crear informes personalizados (tanto para los reguladores como para los auditores) con unos pocos clics.

Pero merece la pena utilizar una herramienta de monitoreo de la integridad de los archivos aunque no sea ninguno de los anteriores. Los malos actores se adaptan continuamente, utilizando técnicas cada vez más sofisticadas para acceder a las redes de las organizaciones y a los datos sensibles que contienen.

Una herramienta de FIM como PRTG le alerta en cuanto se produce una actividad que parece que podría ser un ciberataque. Y, tener acceso a una sólida inteligencia de amenazas significa que tendrá una red más segura y datos de clientes más seguros (y un menor riesgo de desastres de relaciones públicas).

PRTG es una solución de monitoreo de integridad de archivos que rastrea, evalúa y reporta cada modificación a los archivos almacenados en su sistema. Piense en ello como un CCTV para los archivos críticos que mantienen su red - y su organización - funcionando sin problemas. Disponible para servidores locales basados en Windows o como solución alojada en la nube, es capaz de monitorizar un número ilimitado de dispositivos locales, remotos y virtuales las veinticuatro horas del día, para que pueda identificar cambios no intencionados o sospechosos, y detectar y neutralizar posibles violaciones de datos y otras amenazas a la ciberseguridad, como el malware, con mayor rapidez.

En primer lugar, defina una política. ¿Qué archivos del sistema quiere monitorear y dónde están almacenados?

En segundo lugar, establezca una línea de base. Es decir, una versión definitiva de cada archivo que el sistema de archivos monitoreará para detectar cambios.

Tercero, monitorear los archivos. Con PRTG, esto es tan sencillo como asignar sensores a sus puntos finales y dejar que ellos hagan el trabajo. Puede configurarlo para que calcule una suma de comprobación de las propiedades de los archivos o para que compare el archivo activo con una copia de seguridad. Para minimizar el riesgo de falsos positivos, puede promover los cambios esperados con antelación. PRTG también le envía notificaciones automáticas in-app, de texto o por correo electrónico si se produce algún cambio no autorizado o inesperado.

¿Necesita demostrar que cumple los requisitos de PCI DSS, HIPAA, GDPR u otras normativas o estándares del sector? El último paso es generar informes de su actividad de monitoreo.

Sí, es posible. Configure sondas remotas cerca de los puntos finales de las carpetas, bases de datos u otros sistemas de archivos que desee monitorear. PRTG recopilará los datos y los enviará a su servidor central para que pueda ver todo de un vistazo.

Sí. PRTG puede vigilar hosts, bootloader, perfiles, cron jobs, comentarios de ejecución, parámetros del kernel y servicios y demonios en Linux y otros sistemas operativos basados en Unix. Puede hacerlo a través de SMB o SSH secure shell.

Los “sensores” son los elementos básicos de monitoreo de PRTG. Un sensor, generalmente, monitora un valor medido dentro de su red; por ejemplo, el tráfwqeqgtqertico de un puerto del switch, la carga de la CPU de un servidor o el espacio libre de un disco duro. De media, se necesitan entre 5 y 10 sensores por dispositivo o un sensor por cada puerto del switch.

Paessler realizó pruebas en más de 600 departamentos de TI de todo el mundo para ajustar su software de monitoreo de redes a las necesidades de los administradores. Un resultado de la encuesta: más del 95% de los participantes recomendaría PRTG o ya lo han hecho.

Paessler PRTG se usa en empresas de todos los tipos y tamaños. A los administradores de sistemas les encanta PRTG por lo mucho que les facilita el trabajo.

Ancho de banda, servidores, entornos virtuales, sitios web, servicios de VoIP... PRTG vigila toda su red.

Todo el mundo tiene diferentes necesidades de monitoreo. Por eso se puede probar PRTG completamente gratis. Empiece ahora con su prueba.