Mit benutzerdefinierten Warnmeldungen und Datenvisualisierung können Sie nicht autorisierte Dateiänderungen, verdächtige Aktivitäten und andere potenzielle Sicherheitsbedrohungen schnell erkennen und verhindern.

Firewalls, VPNs, Anti-Malware und andere Sicherheitskontrollen für Unternehmensnetzwerke sind nicht unfehlbar.

Das ist die schlechte Nachricht.

Die gute Nachricht ist, dass Sie die Angreifer aufhalten können, wenn es ihnen gelingt, sie zu umgehen und sich unbefugt Zugang zu Ihrem Netzwerk zu verschaffen.

Hier kommt die Monitoring-Lösung von PRTG ins Spiel, die die Dateiintegrität überwacht.

Wie ein leistungsfähiges CCTV-System überwacht PRTG kontinuierlich Ihre Dateien und stellt sicher, dass keine unerwarteten Dateiveränderungen unentdeckt bleiben. Und je schneller Sie in der Lage sind, potenzielle Cyber-Bedrohungen zu erkennen, desto einfacher ist es, sie zu neutralisieren, bevor sie Ihrem Unternehmen nachhaltigen Schaden zufügen.

Windows-Registrierungsdateien. Active Directory-Dateien. Datenbanken. Dateien des Betriebssystems. Protokolldateien. Boot-up-Dateien. PRTG kann jede einzelne Datei in Ihrem Netzwerk überwachen, unabhängig davon, ob sie lokal, in der Cloud oder in virtualisierten Umgebungen gespeichert ist. So wissen Sie immer, wer auf sie zugreift und welche Änderungen sie vorgenommen hat.

Bösewichte können Firewalls und andere Cybersicherheitsmaßnahmen umgehen, aber Systemdateien lügen nicht. PRTG warnt Sie sofort vor unbefugtem Zugriff und unerwarteten Dateiveränderungen. Da PRTG ein Change-Intelligence-Framework aufgebaut hat, werden Sie nicht mit Fehlalarmen überschwemmt.

Schützen Sie Ihre Dateien vor Manipulationen und verbessern Sie Ihre Sicherheitslage, ohne Ihre Aufgabenliste zu verlängern. Entwerfen Sie eine maßgeschneiderte Richtlinie für die chirurgische Überwachung der Dateiintegrität in Ihrem gesamten Netzwerk, und führen Sie alle wichtigen Daten an einem Ort zusammen, um die Erkennung von Bedrohungen, die Behebung von Problemen und die Einhaltung gesetzlicher Vorschriften zu vereinfachen.

Unterliegen Sie der GDPR, dem HIPAA oder anderen Vorschriften oder müssen Sie Standards wie PCI DSS oder CIS-Sicherheitsstandards einhalten? Mit der Monitoring-Software von PRTG, die die Dateiintegrität überwacht, können Sie Regulierungsbehörden und Branchenverbänden zeigen, dass Sie es mit der Einhaltung von Best Practices sehr ernst meinen.

Diagnostizieren Sie Netzwerkprobleme, indem Sie Anwendungsdateien, Konfigurationsdateien, Systemdateien, Ereignisprotokolle, Benutzerberechtigungen, Registrierungsschlüssel und andere wichtige Systemdaten kontinuierlich überwachen. Zeigen Sie Änderungen an Dateien, deren Häufigkeit, Volumen und andere wichtige Metriken in Echtzeit an. Visualisieren Sie Monitoring-Daten in übersichtlichen Diagrammen und Dashboards, um Probleme leichter zu erkennen. Verschaffen Sie sich den Überblick, den Sie benötigen, um unbefugte Dateiänderungen, verdächtige Aktivitäten und andere potenzielle Sicherheitsbedrohungen für Ihre IT-Infrastruktur zu erkennen und zu verhindern.

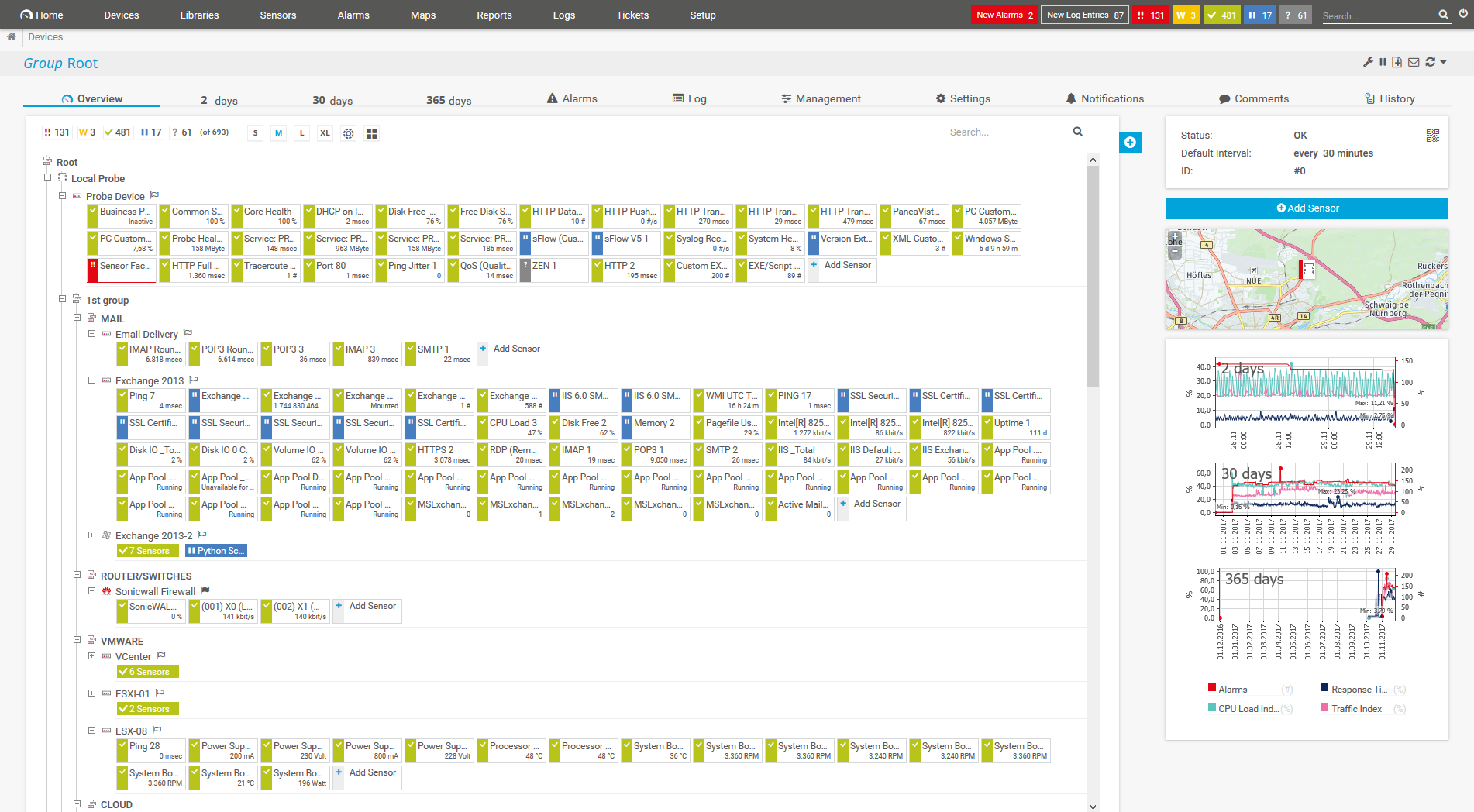

Ansicht des Gerätebaums des gesamten Monitoring-Setups

Benutzerdefiniertes PRTG Dashboard für die Überwachung der gesamten IT-Infrastruktur

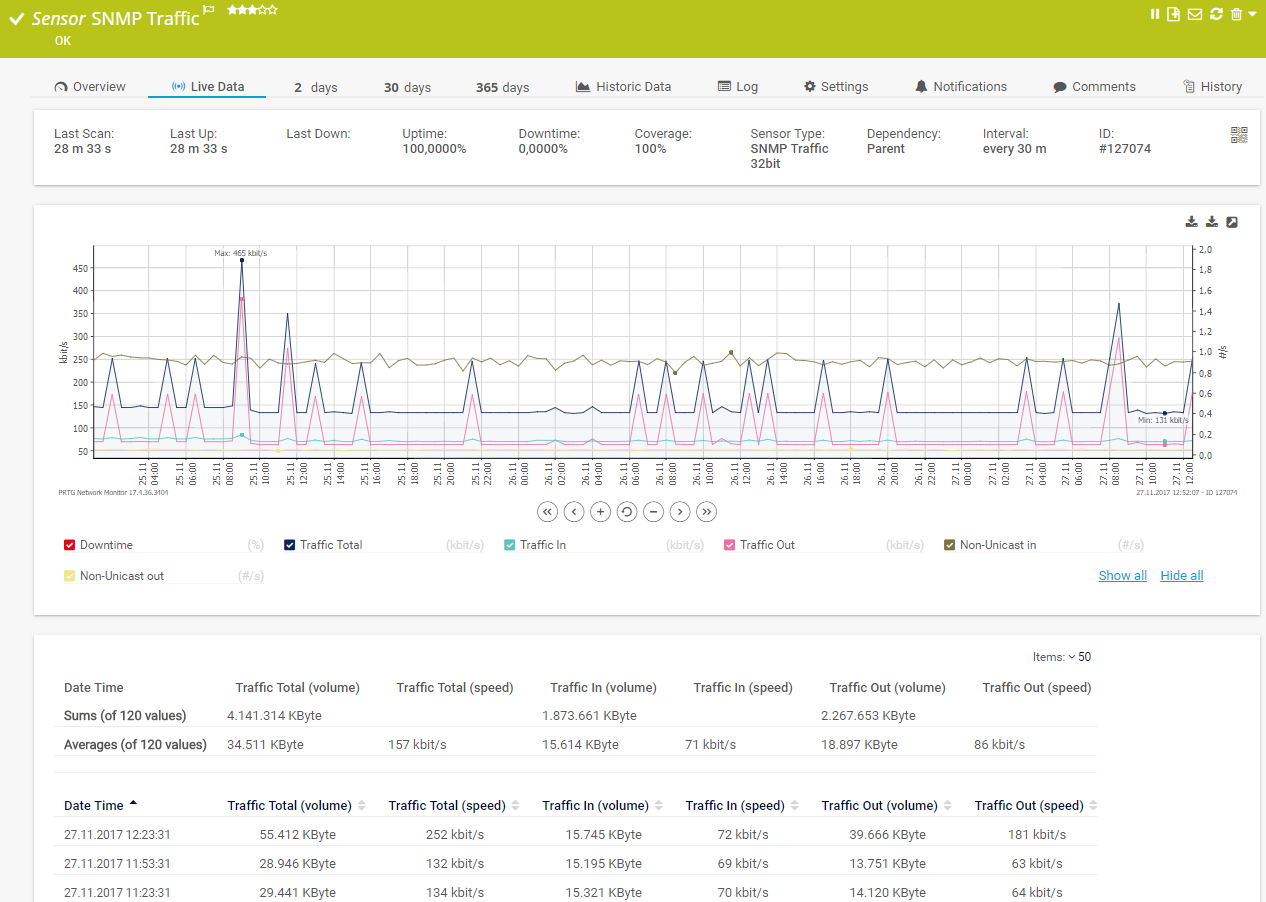

Live-Diagramm der Verkehrsdaten in PRTG

PRTG schützt die Integrität jeder geschäftskritischen Datei in Ihrem Netzwerk mithilfe hochentwickelter Sensoren:

PRTG verfügt außerdem über eine robuste Funktionalität zur Verwaltung von Zugriffsrechten, die Ihnen die vollständige Kontrolle darüber gibt, wer auf Systemdateien zugreifen und diese verändern darf, sowie über eine Backup-Überwachung, mit der Sie versehentliche oder nicht autorisierte Dateiänderungen mit wenigen Klicks rückgängig machen können.

PRTG enthält mehr als 250 vorkonfigurierte Sensortypen für die Überwachung Ihrer gesamten On-Premises-, Cloud- und Hybrid-Cloud-Umgebung. Sehen Sie sich unten einige Beispiele an!

Eine Liste aller verfügbaren Sensoren finden Sie im PRTG Manual.

Mit benutzerdefinierten Warnmeldungen und Datenvisualisierung können Sie nicht autorisierte Dateiänderungen, verdächtige Aktivitäten und andere potenzielle Sicherheitsbedrohungen schnell erkennen und verhindern.

PRTG ist in wenigen Minuten eingerichtet und kann auf einer Vielzahl von mobilen Geräten genutzt werden.

„Ein ausgezeichnetes Tool für detaillierte Überwachungen. Alarme und Benachrichtigungen funktionieren perfekt. Geräte können leicht hinzugefügt werden, und die Ersteinrichtung der Server ist sehr einfach. ...ein unbedenklicher Kauf, wenn es um das Monitoring großer Netzwerke geht.“

Durch die Zusammenarbeit mit innovativen Anbietern integrieren wir PRTG mit den Lösungen unserer Partner und schaffen so maximale Benutzerfreundlichkeit.

Durch die Kombination von PRTGs umfangreichen Monitoring-Features mit IP Fabrics automatisierter Netzwerksicherung verbessert sich Ihre Netzwerksichtbarkeit und -zuverlässigkeit.

Paessler und Plixer bieten eine Kombination aus einer umfassenden Netzwerk-Überwachungs- und einer leistungsstarken Flow-Monitoring-Lösung: Früherkennung von Störungen in Verbindung mit tiefgehender Problemanalyse.

Mit ScriptRunner integriert Paessler eine leistungsstarke Lösung zur Script-Automatisierung in PRTG Network Monitor. ScriptRunner bildet alle Tätigkeiten und Prozesse rund um die PowerShell ab.

Benachrichtigungen in Echtzeit bedeuten eine schnellere Fehlerbehebung, so dass Sie handeln können, bevor ernstere Probleme auftreten.

Netzwerk-Monitoring-Software – Version 25.3.110.1313 (27.08.2025)

Download für Windows und cloudbasierte Version PRTG Hosted Monitor verfügbar

Englisch, Deutsch, Spanisch, Französisch, Portugiesisch, Niederländisch, Russisch, Japanisch und vereinfachtes Chinesisch

Netzwerkgeräte, Bandbreite, Server, Anwendungen, virtuelle Umgebungen, Remote-Systeme, IoT und mehr

Wählen Sie das für Sie optimale Abonnement von PRTG Network Monitor

Das File Integrity Monitoring (FIM) identifiziert anomale Änderungen in Ihrer Datei automatisch. Sie informiert Sie, wenn es verdächtige Aktivitäten in Bezug auf die wichtigsten Dateien gibt. Sobald Sie die Benachrichtigung erhalten, können Sie geeignete Maßnahmen ergreifen, um die Einhaltung der Vorschriften zu gewährleisten.

FIM-Software arbeitet als unterstützendes Werkzeug in einer Infrastruktur zur Reaktion auf und Prävention von Vorfällen und kann Ihr System vor unerwünschten Bedrohungen, Verstößen und Datenänderungen schützen.

Die Bedeutung der FIM-Sicherheit wird auch in zahlreichen Branchenstandards anerkannt. Viele Compliance-Organisationen verlangen, dass Sie über einen umfassenden Mechanismus zum Schutz sensibler Daten verfügen und nachweisen, wie Sie eine sichere Umgebung aufrechterhalten können.

Wenn Ihr Unternehmen in einer regulierten Branche wie dem Finanz- oder Gesundheitswesen tätig ist oder Privatpersonen in der EU betreut und somit der Datenschutzgrundverordnung (GDPR) unterliegt, macht es eine Monitoring-Lösung für die Dateiintegrität einfacher, den Aufsichtsbehörden nachzuweisen, dass Sie die geltenden Vorschriften einhalten. Mit PRTG können Sie außerdem mit wenigen Klicks benutzerdefinierte Berichte erstellen (sowohl für Aufsichtsbehörden als auch für Prüfer).

Es lohnt sich aber auch dann, ein Monitoring-Tool zur Überwachung der Dateiintegrität zu verwenden, wenn Sie keines der oben genannten Tools einsetzen. Bösewichte passen sich ständig an und nutzen immer ausgefeiltere Techniken, um sich Zugang zu Unternehmensnetzwerken und den darin gespeicherten sensiblen Daten zu verschaffen.

Ein FIM-Tool wie PRTG alarmiert Sie, sobald es Aktivitäten gibt, die auf einen Cyberangriff hindeuten. Der Zugriff auf zuverlässige Bedrohungsdaten bedeutet, dass Ihr Netzwerk und Ihre Kundendaten sicherer sind (und das Risiko von PR-Desastern sinkt).

PRTG ist eine Monitoring-Lösung zur Überwachung der Dateiintegrität, die jede Änderung an den auf Ihrem System gespeicherten Dateien verfolgt, auswertet und darüber berichtet. Betrachten Sie es als CCTV für die kritischen Dateien, die Ihr Netzwerk - und Ihr Unternehmen - reibungslos am Laufen halten. PRTG ist für Windows-basierte On-Premises-Server oder als cloudbasierte Lösung erhältlich und kann eine unbegrenzte Anzahl lokaler, entfernter und virtueller Geräte rund um die Uhr überwachen. So können Sie unbeabsichtigte oder verdächtige Änderungen erkennen und potenzielle Datenschutzverletzungen und andere Cybersecurity-Bedrohungen wie Malware schneller erkennen und neutralisieren.

Legen Sie zunächst eine Richtlinie fest. Welche Dateien auf Ihrem System wollen Sie überwachen, und wo sind sie gespeichert?

Zweitens: Legen Sie eine Baseline fest. Das heißt, eine endgültige Version jeder Datei, die das Monitoring-System zur Erkennung von Änderungen verwenden wird.

Drittens: Überwachen Sie die Dateien. Mit PRTG ist dies ganz einfach, indem Sie Ihren Endpunkten Sensoren zuweisen und sie die Arbeit machen lassen. Sie können das System entweder so einstellen, dass es eine Prüfsumme über die Dateieigenschaften berechnet, oder die Live-Datei mit einem Backup vergleichen. Um das Risiko von Fehlalarmen zu minimieren, können Sie erwartete Änderungen im Voraus ankündigen. PRTG sendet Ihnen außerdem automatische In-App-, Text- oder E-Mail-Benachrichtigungen, wenn es unerlaubte oder unerwartete Änderungen gibt.

Sie müssen nachweisen, dass Sie die Compliance-Anforderungen von PCI DSS, HIPAA, GDPR oder anderen Branchenvorschriften oder -standards erfüllen? Der letzte Schritt besteht darin, Berichte über Ihre Monitoring-Aktivitäten zu erstellen.

Ja, das können Sie. Richten Sie Remote Probes in der Nähe der Endpunkte der Ordner, Datenbanken oder anderer Dateisysteme ein, die Sie überwachen möchten. PRTG sammelt die Daten und sendet sie an Ihren Core Server, so dass Sie alles auf einen Blick sehen können.

Ja. PRTG kann Hosts, Bootloader, Profile, Cron-Jobs, Laufkommentare, Kernel-Parameter sowie Dienste und Daemons in Linux und anderen Unix-basierten Betriebssystemen im Auge behalten. Sie können dies entweder über SMB oder SSH Secure Shell tun.

In PRTG sind „Sensoren“ die grundlegenden Monitoring-Elemente. Ein Sensor überwacht in der Regel einen Messwert in Ihrem Netzwerk, z.B. den Traffic eines Switchports, die CPU-Last eines Servers oder den freien Speicherplatz auf einer Festplatte. Im Durchschnitt benötigen Sie etwa 5-10 Sensoren pro Gerät oder einen Sensor pro Switch-Port.

Paessler hat in über 600 IT-Abteilungen weltweit Tests durchgeführt, um ihre Netzwerk-Monitoring-Software noch besser auf die Bedürfnisse von Sysadmins abzustimmen. Das Ergebnis der Umfrage: Über 95 % der Teilnehmer würden PRTG weiterempfehlen – oder haben es bereits getan.

Paessler PRTG läuft in Unternehmen jeder Größe. Sysadmins lieben PRTG, weil die Software ihren Arbeitsalltag sehr erleichtert.

Bandbreite, Server-Auslastung, virtuelle Umgebungen, Webseiten oder VoIP-Services – mit PRTG behalten Sie den Überblick über Ihr gesamtes Netzwerk.

Jeder hat andere Anforderungen an sein Monitoring. Deshalb können Sie PRTG kostenlos testen.