Alertas personalizados e visualização de dados permitem que você identifique e evite rapidamente alterações não autorizadas de arquivos, atividades suspeitas e outras ameaças potenciais à segurança.

Firewalls, VPNs, antimalware e outros controles de segurança de rede corporativa não são infalíveis.

Essa é a má notícia.

A boa notícia é que, se os malfeitores conseguirem contorná-los e obter acesso não autorizado à sua rede, você ainda poderá detê-los.

É aí que entra a solução de monitoramento de integridade de arquivos do PRTG.

Como um poderoso sistema de CFTV, o PRTG permanece treinado em seus arquivos, monitorando continuamente quem os está acessando e garantindo que nenhuma modificação inesperada de arquivo passe despercebida. E, quanto mais rápido você for capaz de se antecipar a possíveis ameaças cibernéticas, mais fácil será neutralizá-las antes que causem danos duradouros à sua organização.

Arquivos de registro do Windows. Arquivos do Active Directory. Bancos de dados. Arquivos do sistema operacional. Arquivos de logs. Arquivos de inicialização. O PRTG pode monitorar todos os arquivos em sua rede, sejam eles armazenados localmente, na nuvem ou em ambientes virtualizados, para que você sempre saiba quem os está acessando e quais alterações foram feitas.

Os agentes mal-intencionados podem contornar firewalls e outras medidas de segurança cibernética, mas os arquivos do sistema não mentem. O PRTG o alerta sobre acesso não autorizado e alterações inesperadas de arquivos imediatamente. E, como ele tem uma estrutura de inteligência de mudanças build in, você não será inundado com falsos positivos.

Proteja seus arquivos contra adulterações e melhore sua postura de segurança sem aumentar sua lista de tarefas. Crie uma política personalizada para o monitoramento cirúrgico da integridade dos arquivos em toda a sua rede e reúna todos os seus dados essenciais em um só lugar para simplificar a detecção de ameaças, a correção e a conformidade regulamentar.

Sujeito a GDPR, HIPAA ou outros regulamentos, ou precisa seguir padrões como PCI DSS ou benchmarks de segurança CIS? Com o software de monitoramento de integridade de arquivos do PRTG de olho em alterações não autorizadas, você pode mostrar aos reguladores e órgãos do setor que está levando muito a sério o cumprimento das melhores práticas.

Diagnostique problemas de rede rastreando continuamente arquivos de aplicativos, arquivos de configuração, arquivos de sistema, logs de eventos, permissões de usuário, chaves de registro e outros dados críticos do sistema. Mostre as alterações nos arquivos, sua frequência, volume e outras métricas importantes em tempo real. Visualize os dados de monitoramento em gráficos e painéis claros para identificar problemas mais facilmente. Obtenha a Visão Geral necessária para detectar e evitar alterações não autorizadas em arquivos, atividades suspeitas e outras possíveis ameaças à segurança da infraestrutura de TI.

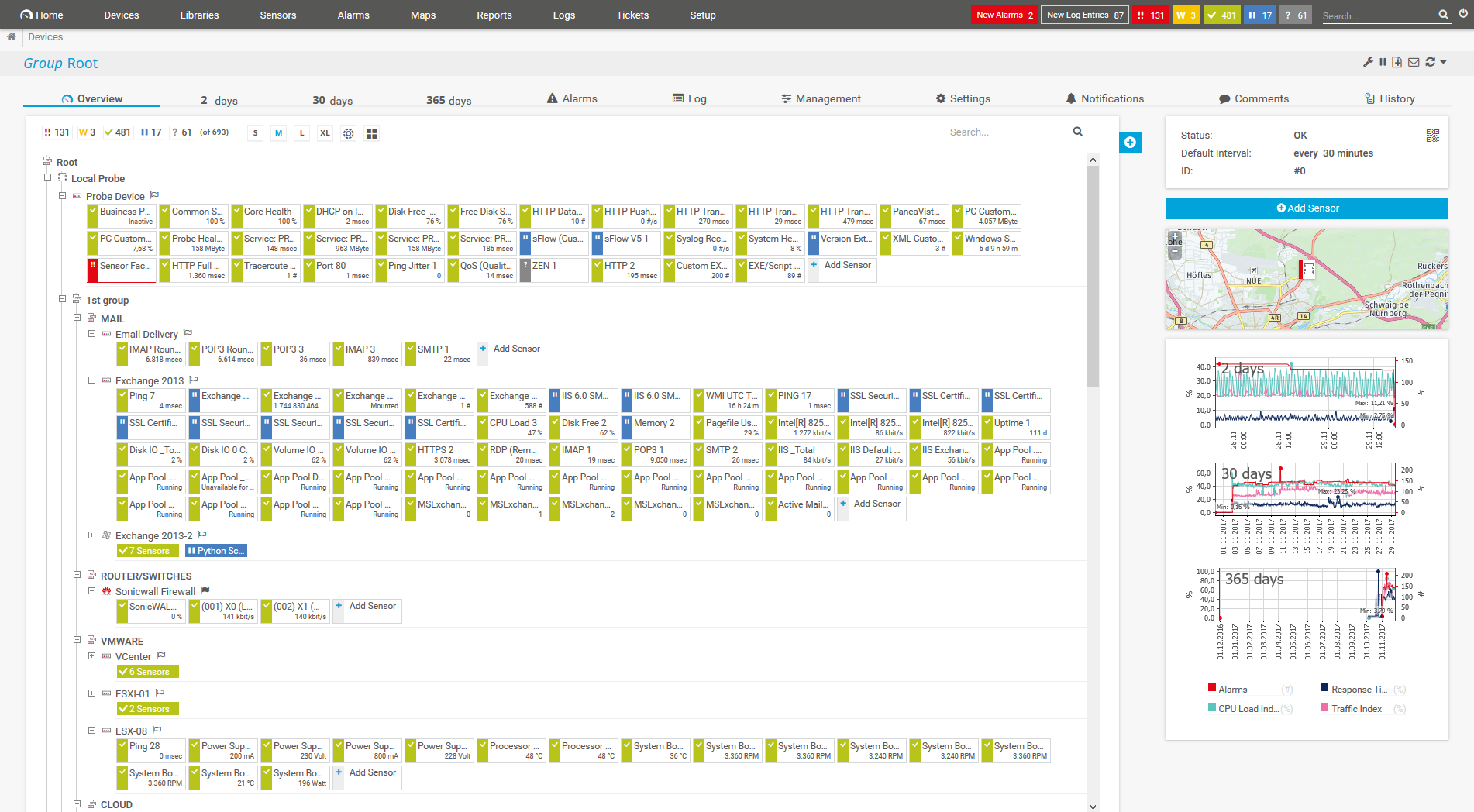

Visualização em árvore de dispositivos da configuração completa de monitoramento

Painel PRTG personalizado para manter um olho em toda a infraestrutura de TI

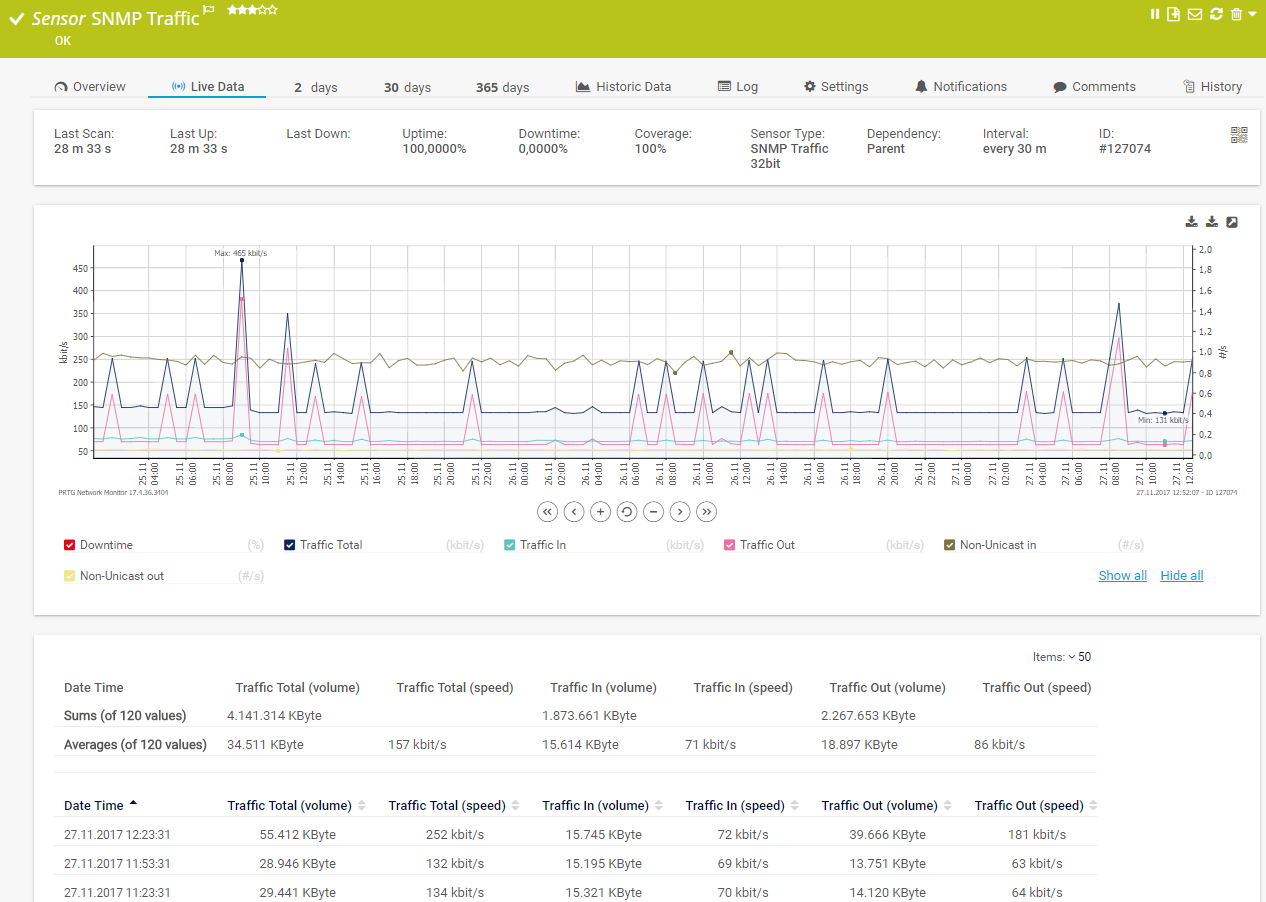

Gráfico de dados de tráfego ao vivo no PRTG

O PRTG protege a integridade de cada arquivo de missão crítica em sua rede usando sensores sofisticados:

O PRTG também vem com uma robusta funcionalidade de gerenciamento de direitos de acesso incorporada, dando-lhe controle completo sobre quem pode acessar e modificar arquivos do sistema, bem como monitoramento de backup, para que você possa desfazer alterações acidentais ou não autorizadas de arquivos em poucos cliques.

O PRTG vem com mais de 250 tipos de sensores nativos para monitorar todo o seu ambiente local, na nuvem e na nuvem híbrida. Confira alguns exemplos abaixo!

Consulte o Manual do PRTG para obter uma lista de todos os tipos de sensores disponíveis.

Alertas personalizados e visualização de dados permitem que você identifique e evite rapidamente alterações não autorizadas de arquivos, atividades suspeitas e outras ameaças potenciais à segurança.

O PRTG é configurado em questão de minutos e pode ser usado em uma ampla variedade de dispositivos móveis.

“Excelente ferramenta para monitoramento detalhado. Alarmes e notificações funcionam muito bem. A adição de equipamentos é simples e a configuração inicial do servidor é bem fácil. ...sinta-se tranquilo em comprá-lo se você pretende monitorar um grande cenário de rede.”

Em parceria com fornecedores de TI inovadores, a Paessler libera sinergias para criar benefícios novos e adicionais para os clientes associados.

A combinação do amplo conjunto de recursos de monitoramento do PRTG com a garantia de rede automatizada do IP Fabric cria um novo nível de visibilidade e confiabilidade da rede.

A Paessler e a Plixer fornecem uma solução completa, acrescentando análise de fluxo e metadados a uma poderosa ferramenta de monitoramento de rede.

Com o ScriptRunner, a Paessler integra uma poderosa plataforma de automação de eventos ao PRTG Network Monitor.

As notificações em tempo real significam uma solução de problemas mais rápida para que você possa agir antes que ocorram problemas mais sérios.

Software de monitoramento de rede – Versão 25.3.110.1313 (August 27, 2025)

Download para Windows e versão baseada em nuvem do PRTG Hosted Monitor disponível

Inglês, alemão, espanhol, francês, português, holandês, russo, japonês e chinês simplificado

Dispositivos de rede, largura de banda, servidores, aplicativos, ambientes virtuais, sistemas remotos, IoT e muito mais

Escolha a assinatura do PRTG Network Monitor que é melhor para você

O monitoramento da integridade do arquivo (FIM) identifica automaticamente alterações anômalas no seu arquivo. A TI o informa quando há atividade suspeita em relação aos arquivos mais críticos. Você pode tomar as medidas apropriadas assim que receber a notificação para manter a conformidade.

O software FIM funciona como uma ferramenta de apoio em uma infraestrutura de prevenção e resposta a incidentes e pode ajudar a proteger seu sistema contra ameaças indesejadas, violações e modificações de dados.

Diversos padrões de conformidade do setor também reconhecem a importância da segurança do FIM. Muitas organizações de conformidade exigem que você tenha um mecanismo abrangente para proteger dados confidenciais e demonstrar como você pode manter um ambiente seguro.

Se a sua organização opera em um setor regulamentado, como serviços financeiros ou de saúde, ou presta serviços a indivíduos na UE e, portanto, está sujeita ao GDPR, uma solução de monitoramento de integridade de arquivos facilita provar aos reguladores que você está cumprindo as regras aplicáveis, porque é uma evidência tangível de que você está rastreando arquivos de sistema e mantendo um olhar atento sobre quem pode acessá-los e quaisquer alterações. Com o PRTG, você também pode criar relatórios personalizados (para reguladores e auditores) com apenas alguns cliques.

Mas vale a pena usar uma ferramenta de monitoramento de integridade de arquivos mesmo que você não seja nenhuma das opções acima. Os malfeitores estão se adaptando continuamente, usando técnicas cada vez mais sofisticadas para obter acesso às redes das organizações e aos dados confidenciais que elas mantêm.

Uma ferramenta FIM como o PRTG o alerta assim que houver atividade que pareça ser um ataque cibernético. E ter acesso a uma inteligência robusta contra ameaças significa que você terá uma rede mais segura e dados de clientes mais seguros (e um risco menor de desastres de relações públicas).

O PRTG é uma solução de monitoramento de integridade de arquivos que rastreia, avalia e relata cada modificação nos arquivos armazenados em seu sistema. Pense nele como um CFTV para os arquivos críticos que mantêm sua rede - e sua organização - funcionando sem problemas. Disponível para servidores locais baseados em Windows ou como uma solução hospedada na nuvem, ele é capaz de monitorar dispositivos locais, remotos e virtuais ilimitados 24 horas por dia, para que você possa identificar alterações não intencionais ou suspeitas e identificar e neutralizar possíveis violações de dados e outras ameaças à segurança cibernética, como malware, mais rapidamente.

Primeiro, defina uma política. Quais arquivos do seu sistema deseja monitorar e onde eles estão armazenados?

Em segundo lugar, estabeleça uma linha de base. Ou seja, uma versão definitiva de cada arquivo que o sistema de monitoramento de integridade de arquivos usará para detectar alterações.

Terceiro, monitore os arquivos. Com o PRTG, isso é tão simples quanto atribuir sensores aos seus endpoints e deixá-los fazer o trabalho. Você pode configurá-lo para calcular uma soma de verificação nas propriedades dos arquivos ou comparar o arquivo ativo com um backup. Para minimizar o risco de falsos positivos, você pode promover as alterações esperadas com antecedência. O PRTG também lhe envia notificações automáticas no aplicativo, por texto ou e-mail, se houver alterações não autorizadas ou inesperadas.

Precisa provar que está cumprindo os requisitos de conformidade do PCI DSS, HIPAA, GDPR ou outros regulamentos ou padrões do setor? A etapa final é gerar relatórios da sua atividade de monitoramento.

Sim, você pode. Configure sondas remotas próximas aos pontos de extremidade das pastas, bancos de dados ou outros sistemas de arquivos que deseja monitorar. O PRTG reunirá os dados e os enviará ao seu servidor central do PRTG para que você possa ver tudo em um relance.

Sim. O PRTG pode ficar de olho em hosts, bootloader, perfis, trabalhos cron, comentários de execução, parâmetros do kernel e serviços e daemons no Linux e em outros sistemas operacionais baseados em Unix. Você pode fazer isso via SMB ou SSH secure shell.

No PRTG, “sensores” são os elementos básicos de monitoramento. Um sensor geralmente monitora um valor medido na sua rede, por exemplo, o tráfego em uma porta de switch, a carga de CPU de um servidor ou o espaço livre em uma unidade de disco. Em média, você precisa de 5-10 sensores por dispositivo ou um sensor por porta de switch.

A Paessler realizou testes em mais de 600 departamentos de TI em todo o mundo para sintonizar seu software de monitoramento de rede mais próximo às necessidades dos administradores. O resultado da pesquisa: mais de 95% dos participantes recomendaria PRTG – ou já o fizeram.

Paessler PRTG é usado por empresas de todos os tamanhos. Os administradores adoram PRTG porque ele facilita muito o trabalho.

Largura de banda, servidores, ambientes virtuais, websites, serviços VoIP – PRTG monitora toda a sua rede.

As necessidades de monitoramento variam. Por isso deixamos você experimentar PRTG gratuitamente. Comece agora mesmo o seu período de testes.