Les alertes personnalisées et la visualisation des données vous permettent d'identifier et de prévenir rapidement les modifications de fichiers non autorisées, les activités suspectes et autres menaces potentielles pour la sécurité.

Les pare-feu, les réseaux privés virtuels, les logiciels anti-malveillants et les autres contrôles de sécurité des réseaux d'entreprise ne sont pas infaillibles.

C'est la mauvaise nouvelle.

La bonne nouvelle, c'est que si des acteurs malveillants parviennent à les contourner et à obtenir un accès non autorisé à votre réseau, vous pouvez toujours les arrêter dans leur élan.

C'est là qu'intervient la solution de supervision de l'intégrité des fichiers de PRTG.

À l'instar d'un puissant système CCTV, PRTG reste concentré sur vos fichiers, supervisant en permanence les personnes qui y accèdent et veillant à ce qu'aucune modification inattendue des fichiers ne passe inaperçue. Plus vous serez en mesure de détecter rapidement les cybermenaces potentielles, plus il vous sera facile de les neutraliser avant qu'elles ne causent des dommages durables à votre entreprise.

Fichiers de registre Windows. Fichiers Active Directory. Bases de données. Fichiers du système d'exploitation. Fichiers logs. Les fichiers de démarrage. PRTG peut superviser chaque fichier de votre réseau, qu'il soit stocké localement, dans le Cloud ou dans des environnements virtualisés, afin que vous sachiez toujours qui y accède et quelles modifications il y a apportées.

Les mauvais acteurs peuvent contourner les pare-feux et autres mesures de cybersécurité, mais les fichiers système ne mentent pas. PRTG vous alerte immédiatement en cas d'accès non autorisé ou de modification inattendue des fichiers. De plus, comme il est doté d'un cadre d'intelligence du changement buildé, vous ne serez pas inondé de faux positifs.

Protégez vos fichiers contre la falsification et améliorez votre posture de sécurité sans alourdir votre liste de tâches. Concevez une politique sur mesure pour superviser de manière chirurgicale l'intégrité des fichiers sur l'ensemble de votre réseau, et rassemblez toutes vos données critiques en un seul endroit pour simplifier la détection des menaces, la remédiation et la conformité aux réglementations.

Vous êtes soumis au GDPR, à l'HIPAA ou à d'autres réglementations, ou vous devez respecter des normes telles que PCI DSS ou les référentiels de sécurité CIS ? Grâce au logiciel de supervision de l'intégrité des fichiers de PRTG qui garde un œil sur les modifications non autorisées, vous pouvez montrer aux autorités de régulation et aux organismes sectoriels que vous êtes morts de rire en suivant les meilleures pratiques.

Diagnostiquez les problèmes de réseau en suivant en permanence les fichiers d'application, les fichiers de configuration, les fichiers système, les journaux des événements, les autorisations des utilisateurs, les clés de registre et d'autres données critiques du système. Affichez en temps réel les modifications apportées aux fichiers, leur fréquence, leur volume et d'autres paramètres clés. Visualisez les données de supervision sous forme de graphiques et de tableaux de bord clairs afin d'identifier plus facilement les problèmes. Obtenez l'ensemble dont vous avez besoin pour détecter et prévenir les modifications de fichiers non autorisées, les activités suspectes et d'autres menaces potentielles pour la sécurité de votre infrastructure IT.

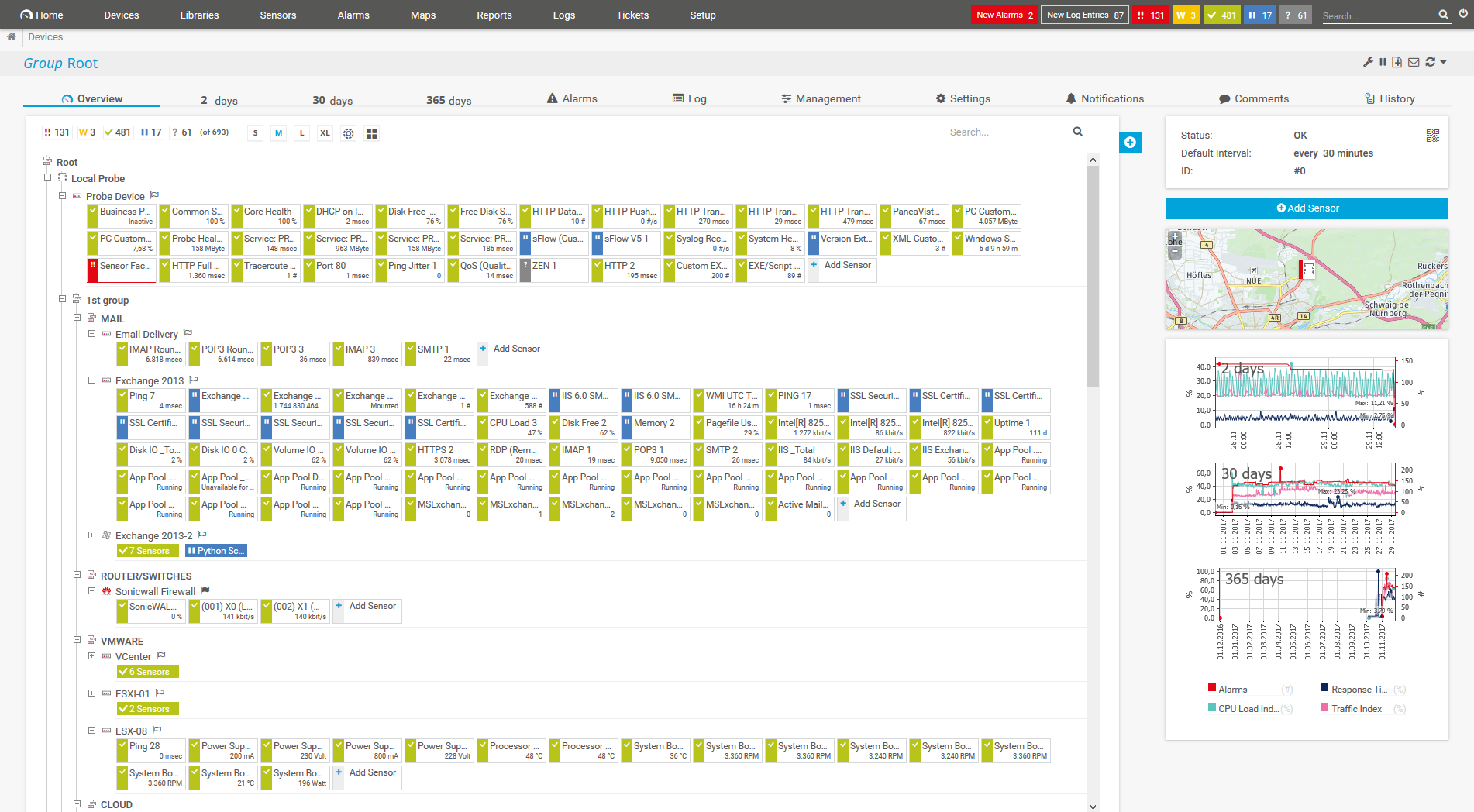

Arborescence des équipements de la configuration complète de supervision

Tableau de bord PRTG personnalisé pour garder un œil sur l'ensemble de l'infrastructure IT

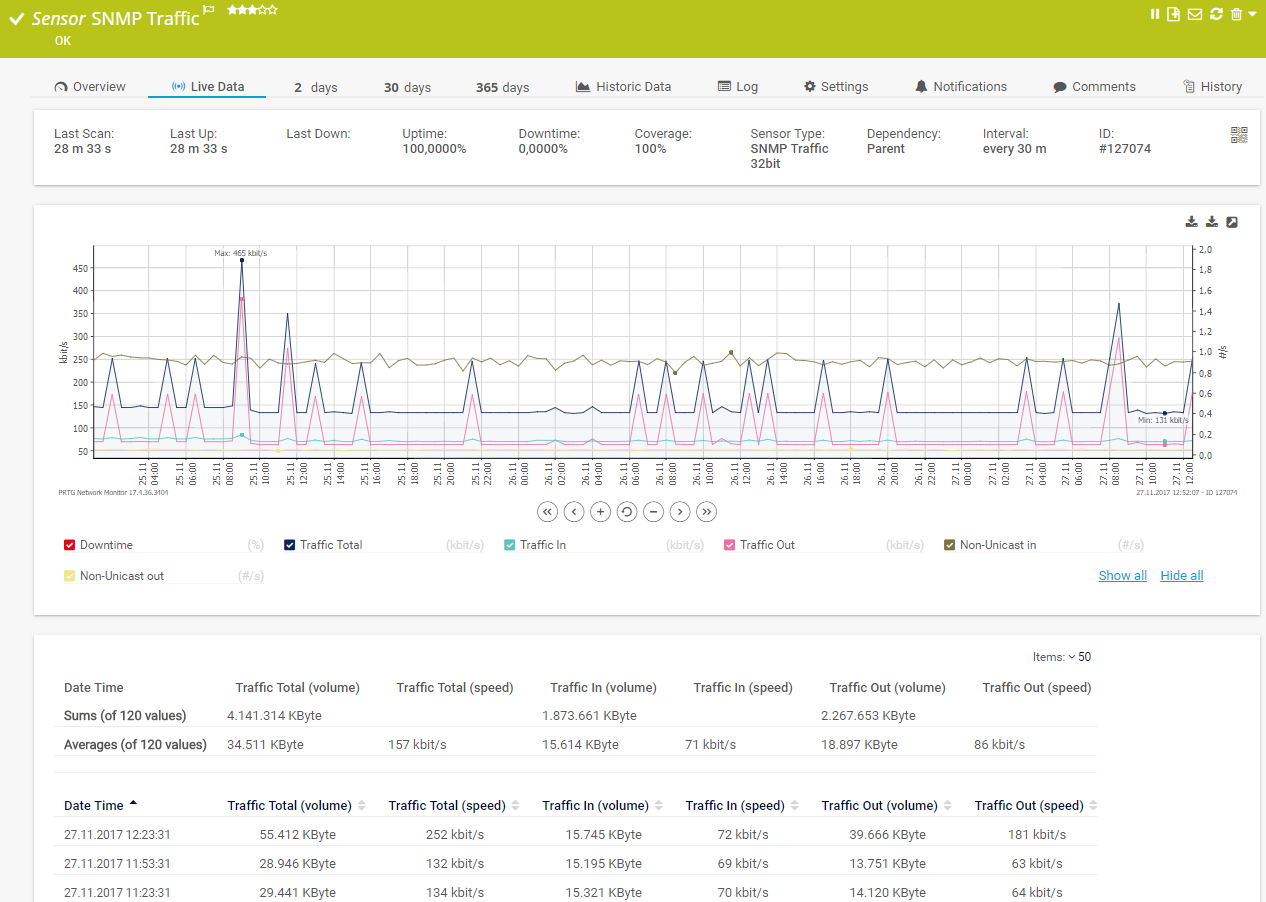

Graphique des données de trafic en direct dans PRTG

PRTG protège l'intégrité de chaque fichier critique de votre réseau à l'aide de capteurs sophistiqués :

PRTG est également doté d'une solide fonctionnalité de gestion des droits d'accès intégrée, qui vous permet de contrôler entièrement qui peut accéder aux fichiers du système et les modifier, ainsi que de superviser les sauvegardes, de sorte que vous puissiez annuler en quelques clics les modifications accidentelles ou non autorisées apportées aux fichiers.

PRTG est livré avec plus de 250 types de capteurs natifs pour superviser l'ensemble de votre environnement sur site, dans le cloud et dans le cloud hybride dès sa sortie de l'emballage. Découvrez quelques exemples ci-dessous !

Consultez le Manuel de PRTG pour obtenir la liste de tous les types de capteurs disponibles.

Les alertes personnalisées et la visualisation des données vous permettent d'identifier et de prévenir rapidement les modifications de fichiers non autorisées, les activités suspectes et autres menaces potentielles pour la sécurité.

PRTG se configure en quelques minutes et peut être utilisé sur une grande variété d'appareils mobiles.

« Un excellent outil pour superviser un réseau sous toutes les coutures. Les alarmes et les notifications fonctionnent à merveille. L’intégration des périphériques à surveiller est un jeu d’enfant, et l’installation du serveur est tout aussi simple. Bref, un produit à recommander à tous ceux qui veulent superviser un environnement informatique de grande envergure. »

En s'associant à des fournisseurs informatiques innovants, Paessler libère des synergies afin de créer des avantages nouveaux et supplémentaires pour ses clients.

L'association de l'ensemble des fonctionnalités de supervision de PRTG et de l'assurance réseau automatisée d'IP Fabric crée un nouveau niveau de visibilité et de fiabilité du réseau.

Paessler et Plixer fournissent une solution complète ajoutant l'analyse des flux et des métadonnées à un puissant outil de supervision réseau.

Avec ScriptRunner, Paessler intègre une puissante plateforme d'automatisation des événements dans PRTG Network Monitor.

Les notifications en temps réel sont synonymes de dépannage plus rapide, ce qui vous permet d'agir avant que des problèmes plus graves ne surviennent.

Logiciel de supervision réseau – Version 25.3.110.1313 (August 27, 2025)

Téléchargement pour Windows et version basée sur le cloud PRTG Hosted Monitor disponible

Anglais, allemand, espagnol, français, portugais, néerlandais, russe, japonais et chinois simplifié

Appareils réseau, bande passante, serveurs, applications, environnements virtuels, systèmes distants, IoT, etc.

La supervision de l'intégrité des fichiers (FIM) permet d'identifier automatiquement les modifications anormales de vos fichiers. IT vous informe en cas d'activité suspecte concernant les fichiers les plus critiques. Vous pouvez prendre les mesures qui s'imposent dès que vous recevez la notification afin de rester en conformité.

Le logiciel FIM fonctionne comme un outil de soutien dans une infrastructure de prévention et de réponse aux incidents et peut aider à protéger votre système contre les menaces indésirables, les violations et les modifications de données.

De nombreuses normes de conformité industrielle reconnaissent également l'importance de la sécurité du FIM. De nombreux organismes de conformité exigent que vous disposiez d'un mécanisme complet pour sécuriser les données sensibles et que vous démontriez comment vous pouvez maintenir un environnement sécurisé.

Si votre entreprise opère dans un secteur réglementé comme les services financiers ou les soins de santé, ou si elle fournit des services à des particuliers dans l'UE et est donc soumise au GDPR, une solution de supervision de l'intégrité des fichiers vous permet de prouver plus facilement aux autorités de régulation que vous vous conformez aux règles applicables, car c'est une preuve tangible que vous suivez les fichiers du système et que vous surveillez de près les personnes qui peuvent y accéder et les éventuelles modifications. PRTG vous permet également de créer en quelques clics des rapports personnalisés (à l'intention des autorités de régulation et des auditeurs).

Mais même si vous n'êtes dans aucune de ces situations, il est utile d'utiliser un outil de supervision de l'intégrité des fichiers. Les acteurs malveillants s'adaptent en permanence et utilisent des techniques de plus en plus sophistiquées pour accéder aux réseaux des entreprises et aux données sensibles qu'ils contiennent.

Un outil de FIM tel que PRTG vous alerte dès qu'une activité semble être une cyberattaque. En ayant accès à des renseignements fiables sur les menaces, vous disposerez d'un réseau et de données clients plus sûrs (et d'un risque moindre de désastre en termes de relations publiques).

PRTG est une solution de supervision de l'intégrité des fichiers qui suit, évalue et rapporte chaque modification apportée aux fichiers stockés sur votre système. Considérez-la comme une CCTV pour les fichiers critiques qui assurent le bon fonctionnement de votre réseau - et de votre organisation. Disponible pour les serveurs Windows sur site ou en tant que solution hébergée dans le Cloud, elle est capable de superviser un nombre illimité d'appareils locaux, distants et virtuels 24 heures sur 24, ce qui vous permet d'identifier les modifications involontaires ou suspectes, de repérer et de neutraliser plus rapidement les violations de données potentielles et les autres menaces de cybersécurité telles que les logiciels malveillants.

Commencez par définir une politique. Quels fichiers de votre système souhaitez-vous superviser et où sont-ils stockés ?

Deuxièmement, établissez une base de référence. Il s'agit d'une version définitive de chaque fichier que le système de supervision de l'intégrité des fichiers utilisera pour détecter les modifications.

Troisièmement, supervisez les fichiers. Avec PRTG, il suffit d'affecter des capteurs à vos points d'extrémité et de les laisser faire le travail. Vous pouvez le configurer pour qu'il calcule une somme de contrôle sur les propriétés des fichiers, ou qu'il compare le fichier en direct à une sauvegarde. Pour minimiser le risque de faux positifs, vous pouvez promouvoir à l'avance les changements attendus. PRTG vous envoie également des notifications automatiques in-app, par texto ou par e-mail en cas de modification non autorisée ou inattendue.

Vous devez prouver que vous respectez les exigences de conformité de PCI DSS, HIPAA, GDPR ou d'autres réglementations ou normes du secteur ? La dernière étape consiste à générer des rapports sur votre activité de supervision.

Oui, c'est possible. Installez des sondes distantes à proximité des points d'extrémité des dossiers, bases de données ou autres systèmes de fichiers que vous souhaitez superviser. PRTG recueillera les données et les enverra à votre serveur central pour que vous puissiez tout voir d'un coup d'œil.

Oui. PRTG peut garder un œil sur les hôtes, le chargeur de démarrage, les profils, les tâches cron, les commentaires d'exécution, les paramètres du noyau, ainsi que les services et les démons de Linux et d'autres systèmes d'exploitation basés sur Unix. Pour ce faire, vous pouvez utiliser le SMB ou l'interpréteur de commandes SSH.

Dans PRTG, les « capteurs » sont les éléments de base de la supervision. Un capteur surveille généralement une valeur mesurée dans votre réseau, par exemple, le trafic d'un port sur un switch, la charge CPU d'un serveur ou l'espace libre d'un disque. En moyenne, vous avez besoin de 5 à 10 capteurs par équipement ou d'un capteur par port de switch.

Paessler a mené des essais dans plus de 600 départements informatiques du monde entier afin d'adapter son logiciel de supervision réseau aux besoins des administrateurs. Dans le cadre de l'étude, plus de 95 % des participants ont indiqué qu'ils recommanderaient volontiers PRTG ou l'avaient déjà fait.

Paessler PRTG est utilisé par des entreprises de toutes tailles. Les administrateurs systèmes apprécient PRTG parce qu'il simplifie leur travail.

Bande passante, serveurs, environnements virtuels, sites Internet, services VoIP – PRTG supervise l'ensemble de votre réseau.

Chaque utilisateur a des besoins de supervision différents. C'est pourquoi nous vous laissons essayer PRTG gratuitement. Démarrez maintenant un essai.