Benutzerdefinierte Warnmeldungen und Datenvisualisierung erleichtern die Überwachung, Identifizierung und Verhinderung von Cybersicherheitsproblemen und Datenverletzungen.

Unternehmen waren noch nie so anfällig für Netzwerkangriffe wie heute. Hacker operieren weltweit und erzielen ihre Einnahmen über das Internet.

Die Unternehmen haben erkannt, dass mit der Zunahme ihrer virtuellen Präsenz auch die Zahl der Gateways in ihren Netzen steigt. Diese Schnittstellen werden von Hackern auf immer raffiniertere Weise genutzt, was ein Problem darstellt, das sich mit zunehmender Komplexität der IT-Infrastruktur eines Unternehmens noch verschärft.

Netzwerkangriffe können Ihrem Unternehmen ernsthaften Schaden zufügen:

Umfassende Monitoring-Tools wie Paessler PRTG sind für die Aufrechterhaltung der Sicherheit Ihres Netzwerks unerlässlich - denn was nützt eine Firewall, die nicht verfügbar ist, oder eine Backup-Software, die nicht funktioniert?

Mit einer Monitoring-Software für Netzwerke können Sie Sicherheitskomponenten, Antivirensoftware und Backups ständig im Auge behalten und werden im Falle von Problemen automatisch gewarnt.

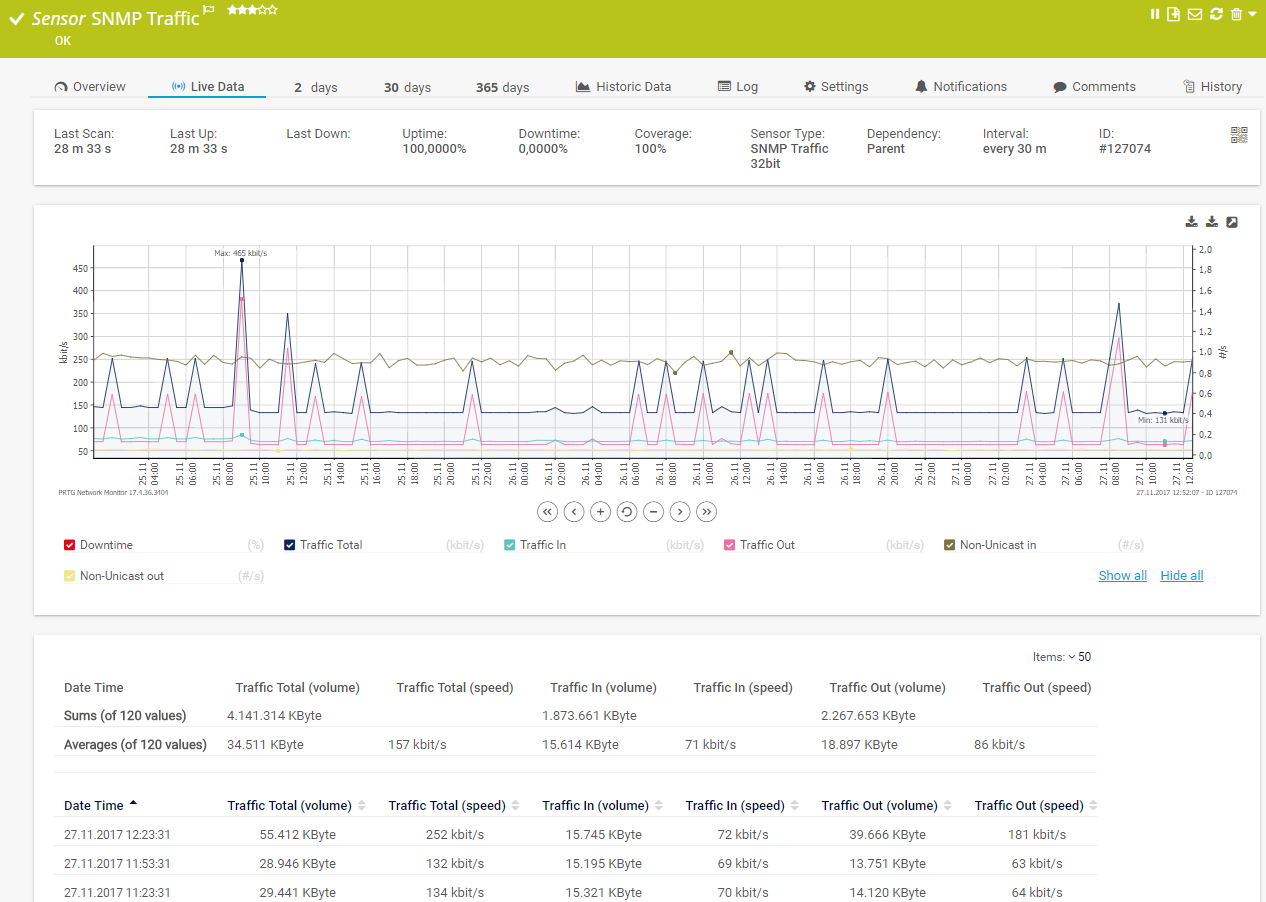

Mit der in PRTG enthaltenen Netzwerkverkehrsanalyse können Sie den Datenverkehr überwachen und auf verdächtiges Verhalten, wie z.B. eine ungewöhnlich hohe Verkehrsbelastung, überprüfen.

Sie hilft Ihnen auch festzustellen, welche Daten und Systeme von bereits erfolgten Netzwerkangriffen betroffen sind. Durch die Auswertung historischer Datensätze können Sie nicht nur Cybersicherheitsproblemen wie DDoS-Angriffen vorbeugen, sondern auch Ausfallzeiten deutlich reduzieren.

Diagnostizieren Sie Netzwerkprobleme, indem Sie die Sicherheit Ihres gesamten Netzwerks kontinuierlich überwachen. Zeigen Sie unbefugte Zugriffe, ungewöhnlichen Netzwerkverkehr, Datenverletzungen, nicht verfügbare Firewalls oder nicht funktionierende Antivirensoftware in Echtzeit an. Visualisieren Sie Monitoring-Daten in übersichtlichen Diagrammen und Dashboards, um Probleme leichter zu erkennen. Verschaffen Sie sich den Überblick, den Sie benötigen, um Schwachstellen in Ihrer IT-Infrastruktur zu beheben, die eine Sicherheitsbedrohung darstellen können.

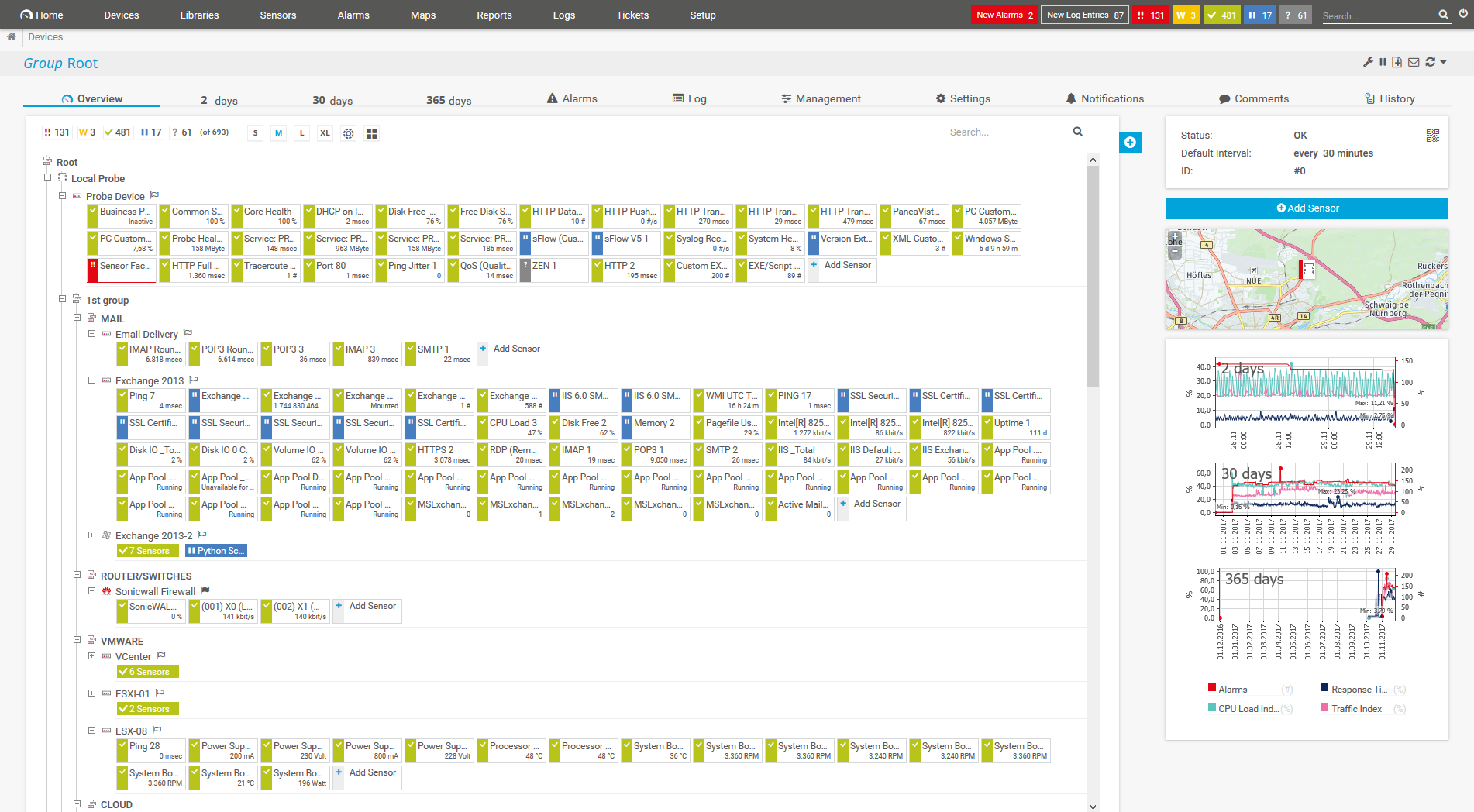

Ansicht des Gerätebaums des gesamten Monitoring-Setups

Benutzerdefiniertes PRTG Dashboard für die Überwachung der gesamten IT-Infrastruktur

Live-Diagramm der Verkehrsdaten in PRTG

PRTG enthält mehr als 250 vorkonfigurierte Sensortypen für die Überwachung Ihrer gesamten On-Premises-, Cloud- und Hybrid-Cloud-Umgebung. Sehen Sie sich unten einige Beispiele an!

Eine Liste aller verfügbaren Sensoren finden Sie im PRTG Manual.

Mit benutzerdefinierten Warnmeldungen und Datenvisualisierung können Sie Probleme mit der Cybersicherheit und Datenverletzungen schnell erkennen und verhindern.

PRTG ist in wenigen Minuten eingerichtet und kann auf einer Vielzahl von mobilen Geräten genutzt werden.

Durch die Zusammenarbeit mit innovativen Anbietern integrieren wir PRTG mit den Lösungen unserer Partner und schaffen so maximale Benutzerfreundlichkeit.

Durch die Kombination von PRTGs umfangreichen Monitoring-Features mit IP Fabrics automatisierter Netzwerksicherung verbessert sich Ihre Netzwerksichtbarkeit und -zuverlässigkeit.

PRTGs umfassendes Monitoring gemeinsam mit SQmediators tiefen Einsichten in Ihre Kommunikationsinfrastruktur sichern und verbessern die Kommunikationseinrichtungen Ihres Unternehmens.

Einfache Integration von Axis, die eine der vollständigsten und zuverlässigsten Produktreihen und Support für Video-Management-Software bieten.

Benachrichtigungen in Echtzeit bedeuten eine schnellere Fehlerbehebung, so dass Sie handeln können, bevor ernstere Probleme auftreten.

Netzwerk-Monitoring-Software – Version 25.3.110.1313 (27.08.2025)

Download für Windows und cloudbasierte Version PRTG Hosted Monitor verfügbar

Englisch, Deutsch, Spanisch, Französisch, Portugiesisch, Niederländisch, Russisch, Japanisch und vereinfachtes Chinesisch

Netzwerkgeräte, Bandbreite, Server, Anwendungen, virtuelle Umgebungen, Remote-Systeme, IoT und mehr

Wählen Sie das für Sie optimale Abonnement von PRTG Network Monitor

Unter Network Attack Monitoring versteht man das kontinuierliche Beobachten und Analysieren von Netzwerkaktivitäten, um böswillige Aktivitäten oder Sicherheitsverletzungen zu erkennen, darauf zu reagieren und sie zu verhindern.

Dabei werden verschiedene Tools, Techniken und Praktiken eingesetzt, um sicherzustellen, dass alle unbefugten oder verdächtigen Handlungen innerhalb eines Netzwerks sofort erkannt und abgewehrt werden:

Netzwerkangriffe können je nach ihren Zielen, Techniken und Zielen auf verschiedene Weise kategorisiert werden. Im Folgenden finden Sie eine Übersicht über die wichtigsten Arten von Netzwerkangriffen:

1. Denial of Service (DoS)- und Distributed Denial of Service (DDoS)-Angriffe

2. Man-in-the-Middle-Angriffe (MitM)

3. Phishing und Spear-Phishing-Angriffe

4. SQL-Injection-Angriffe

Ausnutzung von Schwachstellen in der Software einer Anwendung durch Einschleusen bösartiger SQL-Abfragen, um die Datenbank zu manipulieren.

5. Cross-Site-Scripting (XSS)

Einschleusen von bösartigen Skripten in Webseiten, die von anderen Benutzern aufgerufen werden. Diese Skripte können Daten stehlen, Benutzersitzungen entführen oder nicht autorisierte Aktionen durchführen.

6. Malware-Angriffe

7. Auf Zugangsdaten basierende Angriffe

8. Insider-Bedrohungen

Angriffe, die von vertrauenswürdigen Personen innerhalb des Unternehmens ausgehen, die ihre Zugangsrechte missbrauchen.

9. Ausnutzung ungepatchter Schwachstellen

Ausnutzung bekannter Schwachstellen in Software oder Hardware, die nicht gepatcht oder aktualisiert wurden.

10. Netzwerk-Sniffing und Spoofing

Der beste Weg, um Netzwerkangriffe zu verhindern, ist die Reduzierung der Schwachstellen in Ihrem Netzwerk. Zu den Schwachstellen gehören nicht nur Softwaremängel, Laufzeitfehler und komplexe IT-Infrastrukturen, sondern auch unvorsichtige Mitarbeiter.

Software-Schwächen beheben

Gehen Sie immer davon aus, dass Software fehlerhaft ist und dass Bugs Einfallstore schaffen werden. Exploits nutzen Schwachstellen, um sich Zugang zu externen Computern zu verschaffen und Malware zu installieren. Diese Exploits werden in "Exploit-Kits" gespeichert und mit bequemen Benutzeroberflächen an Interessenten verkauft. Wenn Sie eine Schwachstelle entdecken und feststellen, dass ein Patch oder ein Update verfügbar ist, installieren Sie die Korrektur schnell - am besten mit einem automatischen Update-Verteiler, der alle Arbeitsplätze in Ihrem Unternehmen abdeckt.

Betrachten Sie IT-Sicherheit als einen fortlaufenden Prozess

Die Technologie entwickelt sich ständig weiter: Software bietet immer neue Funktionen und Sicherheitslücken tauchen immer wieder auf. Wenn eine neue Sicherheitssoftware auf den Markt kommt, gibt es bereits einen Hacker, der weiß, wie man sie knacken kann. Das bedeutet, dass Sie die IT-Sicherheit als eine kontinuierliche Aufgabe betrachten müssen, die nie endet.

Richten Sie umfassende Sicherheitsmaßnahmen ein

Ein umfassender Ansatz, der über Virenscanner und Firewalls hinausgeht, ist für die Netzwerksicherheit unerlässlich. IT-Sicherheit umfasst inzwischen auch Updates, Schulungen, Monitoring, intelligente Sicherheits-Tools und sogar die Zusammenarbeit mit anderen Unternehmen Ihrer Branche, um aktuelle Entwicklungen im Bereich der IT-Sicherheit zu berücksichtigen.

Reduzieren Sie die IT-Komplexität

Je komplexer Ihre Infrastruktur ist, desto anfälliger ist Ihr System. Vereinfachen Sie die IT-Strukturen und minimieren Sie die Anzahl der Tools, die Sie zur Abwehr potenzieller Angriffe einsetzen. Jede Software schafft Gateways, entweder selbst oder wenn sie mit anderen Programmen ausgeführt wird. Indem Sie die Dinge einfach halten, schließen Sie potenzielle Einfallstore und verhindern, dass Hacker einen Weg ins Innere finden.

Stellen Sie die IT-Sicherheit in den Vordergrund

Die IT-Sicherheit sollte bei jedem neuen Projekt eine wichtige Rolle spielen - und zwar nicht nur für die Verantwortlichen für Sicherheit und Datenschutz. Auch IT-Administratoren und Softwareentwickler müssen auf dem Laufenden sein. Und auch wenn die Geschäftsleitung bestimmte Aufgaben weitergibt, sollte sie über alle Sicherheitsentwicklungen informiert sein.

Halten Sie sich an den "Stand der Technik"

Das Gesetz schreibt vor, dass Unternehmen den "Stand der Technik" verwenden, lässt aber in bestimmten Situationen Ausnahmen zu. Die Unternehmen müssen über alle technologischen Entwicklungen auf dem Laufenden bleiben. Da die Bestimmungen jedoch recht vage sind und sich auf verschiedene Verordnungen verteilen, empfiehlt es sich, mit Hilfe eines Juristen eine Strategie auszuarbeiten.

Bringen Sie Ihre Mitarbeiter auf den gleichen Stand

Die Schulung der Mitarbeiter sollte Teil Ihres Sicherheitsmodells sein. Die größte Herausforderung besteht darin, Mitarbeiter zu gewinnen, die sich kaum für IT-Sicherheit interessieren. Da es sich um eine Daueraufgabe handelt, sollten proaktive Mitarbeiterschulungen ein wesentlicher Bestandteil Ihres Ansatzes sein.

Machen Sie es für Hacker kostspielig

Professionelle Hacker haben Ausgaben und wollen Gewinne erzielen. Sie sind immer auf der Suche nach lukrativen Zielen, deren Infiltration wenig kostet. Unternehmen können Angriffe reduzieren, indem sie Verschlüsselung, Zugangskontrollsysteme und moderne Sicherheitslösungen einsetzen, um Netzwerkangriffe für Hacker kostspielig zu machen.

Blockieren von Netzwerkangriffsrouten

Zu den üblichen Routen für Netzwerkangriffe gehören offene Ports, herkömmliche E-Mail-Anhänge mit Viren sowie Trojanische Pferde oder Drive-by-Angriffe beim Besuch von mit Malware infizierten Websites. Firewalls und Antiviren-Software werden empfohlen, um diese Wege zu blockieren.

Die Zeiten, in denen man einfach nach Signaturen scannen konnte, sind vorbei. Der einfache Musterabgleich reicht bei der Bekämpfung von Netzwerkangriffen nicht mehr aus.

Verhinderung von Sicherheitslücken

Heutige Antivirenprogramme suchen nach Ähnlichkeiten mit früheren Angriffen, schalten Software ab, die im Verdacht steht, gefährlich zu sein, und ermöglichen die sichere Einkapselung von Malware. Auch Clouds sollten regelmäßig überprüft werden.

Automatisierte Verhaltensanalysen sind ein Muss, denn die Geschwindigkeit, mit der neue Bedrohungen auftauchen, kann von Menschen mit ihren eigenen Ressourcen nicht mehr bewältigt werden. Aber auch maschinelle Lernwerkzeuge erfordern menschliches Know-how. Heutzutage können Firewalls auch mit Präventionskomponenten ausgestattet sein, die nach verdächtigen Mustern suchen.

Technische Instrumente zum Ausmerzen von Malware nutzen

Da die Systeme immer komplexer und die Angriffsvektoren immer intelligenter werden, reichen selbst moderne Virenscanner und Firewalls nicht mehr aus. Außerdem bieten nachlässige Mitarbeiter Hackern die Möglichkeit, Sicherheitsprogramme zu umgehen und direkt auf das Unternehmensnetz zuzugreifen. Es bedarf daher spezieller technischer Instrumente, um Schadsoftware, die sich unbemerkt in das Netzwerk eingeschlichen hat, aufzuspüren.

Einsatz eines Intrusion Detection Systems

Intrusion Detection Systeme (IDS) werden eingesetzt, um verdächtigen Netzwerkverkehr zu erkennen. Diese Systeme können z. B. bei Switches ansetzen, wo sie den Datenverkehr durchforsten und auf Malware überprüfen. Intrusion-Prevention-Systeme (IPS) können auch zur Entfernung von Malware eingesetzt werden. Der Nachteil dieser Systeme ist, dass sie sich mit Ihrem System verbinden müssen, um zu funktionieren. Ein IPS kann daher selbst zu einem attraktiven Ziel für Hacker werden. Um falsche Alarme während des Erkennungsprozesses zu vermeiden, sollte das IDS in die Sicherheitsstrategie des Unternehmens integriert werden.

PRTG ist zwar kein Ersatz für ein Intrusion Detection System, verfügt aber über viele Funktionen, die zum Schutz vor Cyberangriffen beitragen:

In PRTG sind „Sensoren“ die grundlegenden Monitoring-Elemente. Ein Sensor überwacht in der Regel einen Messwert in Ihrem Netzwerk, z.B. den Traffic eines Switchports, die CPU-Last eines Servers oder den freien Speicherplatz auf einer Festplatte. Im Durchschnitt benötigen Sie etwa 5-10 Sensoren pro Gerät oder einen Sensor pro Switch-Port.

Paessler hat in über 600 IT-Abteilungen weltweit Tests durchgeführt, um ihre Netzwerk-Monitoring-Software noch besser auf die Bedürfnisse von Sysadmins abzustimmen. Das Ergebnis der Umfrage: Über 95 % der Teilnehmer würden PRTG weiterempfehlen – oder haben es bereits getan.

Paessler PRTG läuft in Unternehmen jeder Größe. Sysadmins lieben PRTG, weil die Software ihren Arbeitsalltag sehr erleichtert.

Bandbreite, Server-Auslastung, virtuelle Umgebungen, Webseiten oder VoIP-Services – mit PRTG behalten Sie den Überblick über Ihr gesamtes Netzwerk.

Jeder hat andere Anforderungen an sein Monitoring. Deshalb können Sie PRTG kostenlos testen.