Mit benutzerdefinierten Warnmeldungen und Datenvisualisierung können Sie OT-Sicherheitsprobleme schnell erkennen und verhindern.

Es ist nicht mehr empfehlenswert, OT-Umgebungen als Sicherheitsstrategie von der Außenwelt zu isolieren. Die IT/OT-Konvergenz, die Digitalisierung von OT-Netzwerken, die Notwendigkeit, Geräteanbietern Fernzugriff zu gewähren, und die Notwendigkeit, Sensordaten aus IIoT-Anwendungen zu sammeln, zu analysieren und zu speichern - all dies erfordert, dass industrielle Netzwerke mit externen Systemen oder Geräten verbunden werden.

Und das bedeutet: Sie sind anfällig für Angriffe.

Deshalb ist Monitoring ein entscheidender Bestandteil jeder Cybersecurity-Strategie für die Betriebstechnik (OT). Die Monitoring-Software PRTG von Paessler kann dazu beitragen, Ihre industrielle IT-Infrastruktur sicherer zu machen.

Es gibt verschiedene Strategien, um OT-Netzwerke sicher zu halten, und PRTG kann bei jeder eine wichtige Rolle spielen.

Diagnostizieren Sie Netzwerkprobleme, indem Sie Ihre IT-, OT- und IIoT-Netzwerke kontinuierlich überwachen. Cybersicherheitsrisiken wie Hacker-, Malware- und Ransomware-Angriffe in Echtzeit. Visualisieren Sie Monitoring-Daten in übersichtlichen Diagrammen und Dashboards, um Probleme leichter zu erkennen. Verschaffen Sie sich den Überblick, den Sie benötigen, um Störungen in Produktions- und Geschäftsprozessen sowie in Lieferketten zu beheben.

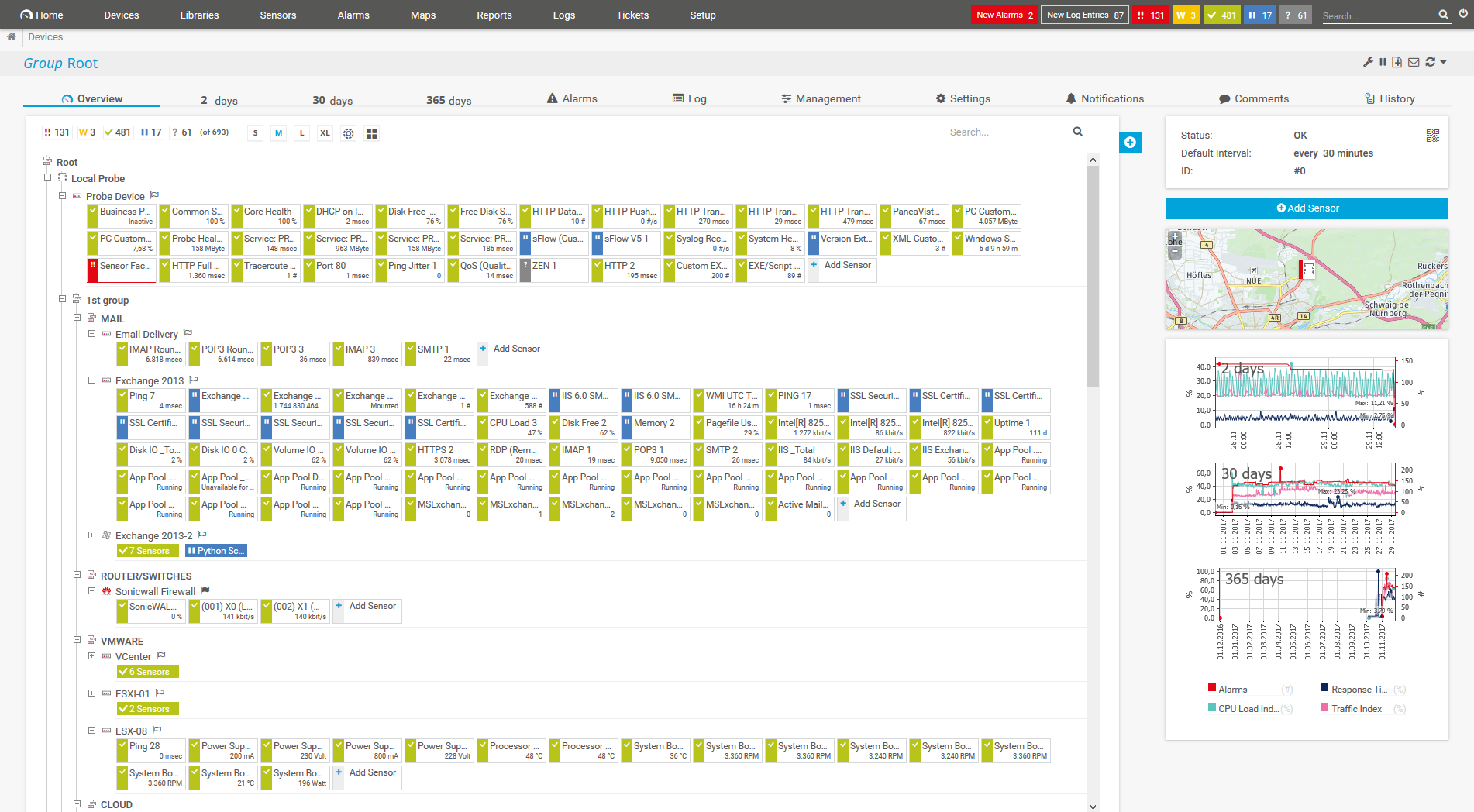

Ansicht des Gerätebaums des gesamten Monitoring-Setups

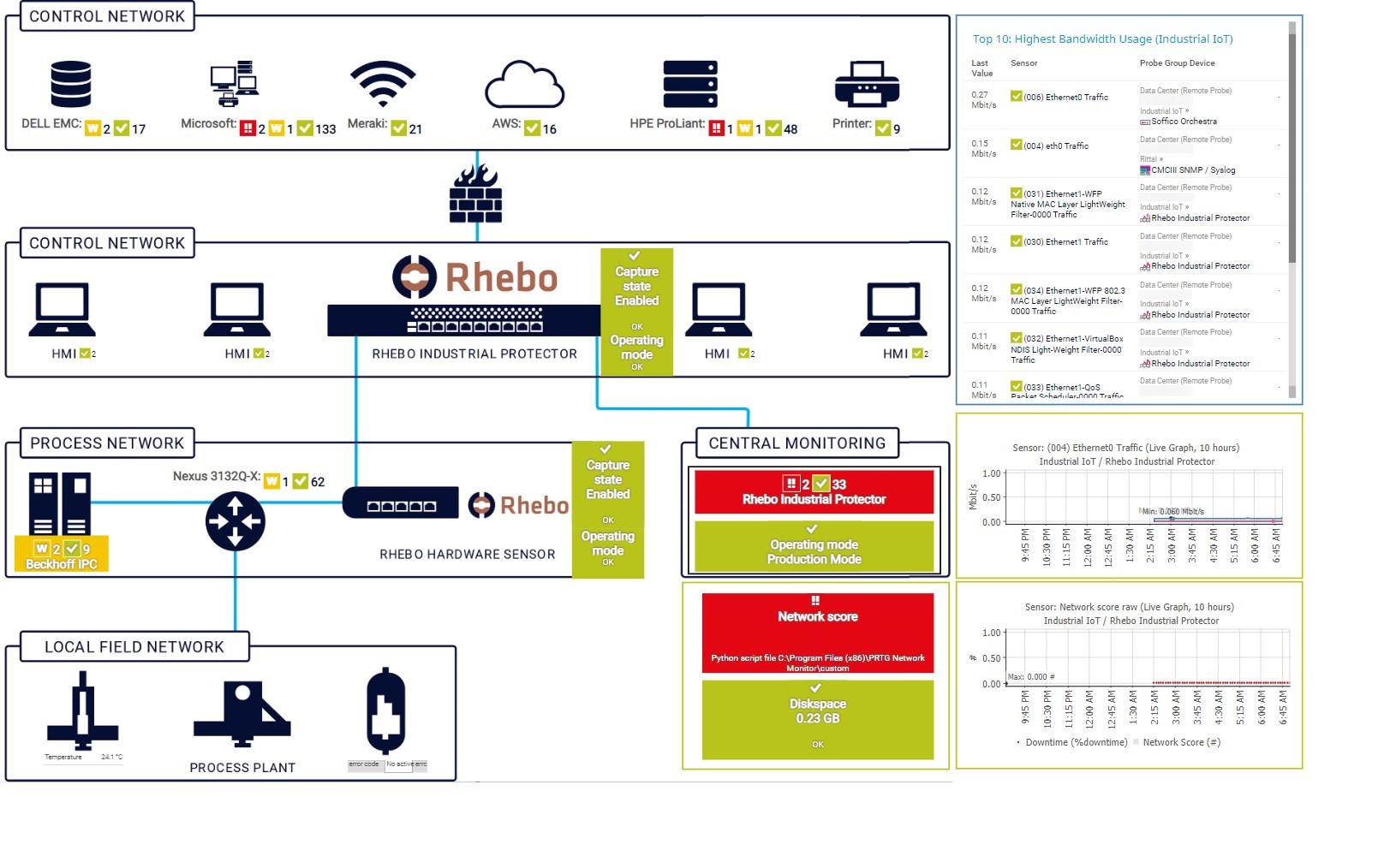

Benutzerdefiniertes PRTG Dashboard für die Rhebo Betriebszeit-Allianz

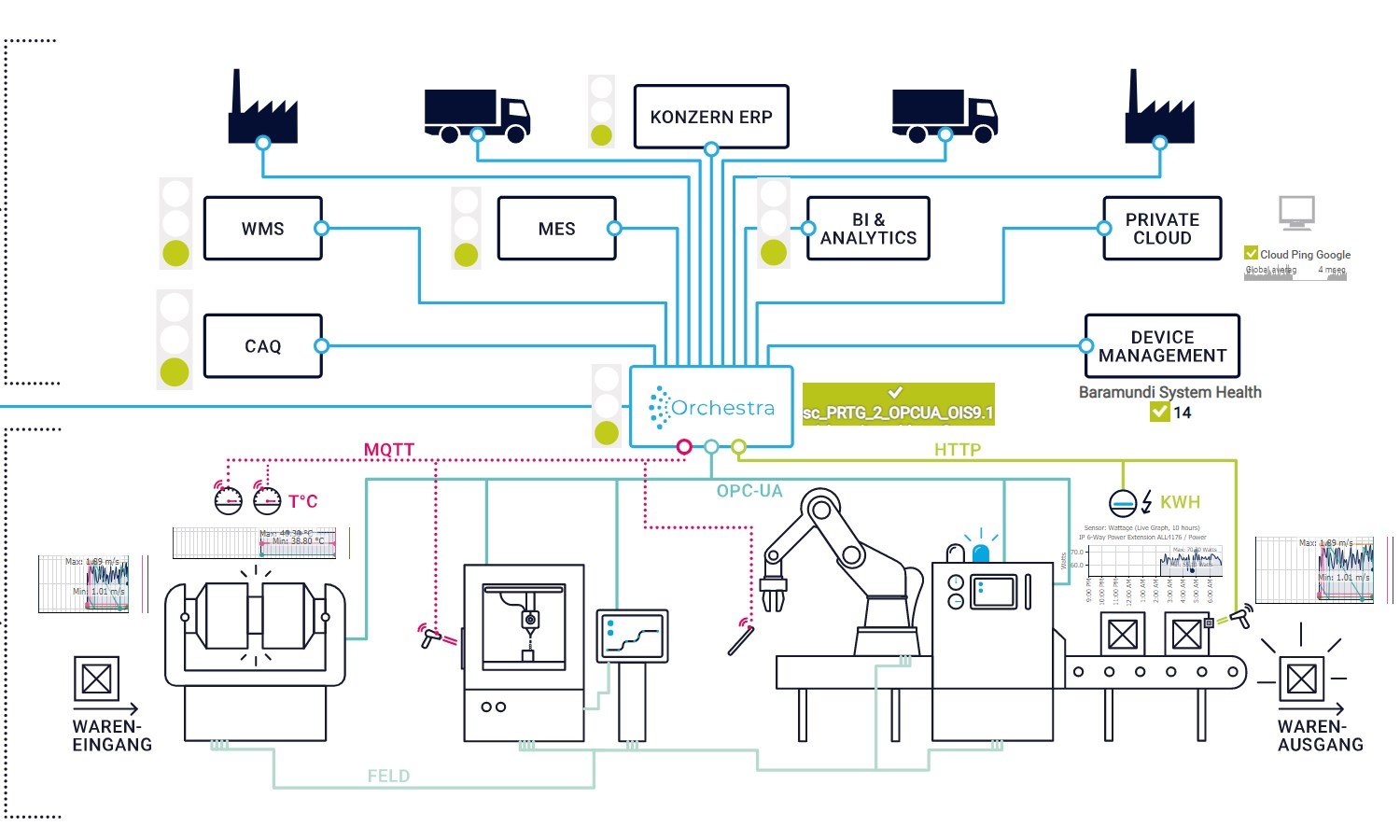

Benutzerdefinierte PRTG Map für Orchestra

Bei der OT-Sicherheit geht es nicht nur um die Erkennung und Eindämmung von Cyberangriffen. Es geht auch um die physische Sicherheit Ihrer Fabrikgebäude und Produktionslinien. PRTG hilft Ihnen auf verschiedene Weise, unbefugten Zugriff und Gefahren wie Feuer- und Wasserschäden zu verhindern.

IP-Kamerasysteme bestehen aus mehreren Komponenten: Überwachungskameras, Videorekorder, Stromversorgungen sowie Netzwerk- und Datenübertragungssysteme.

PRTG hilft Ihnen, die Beobachter zu überwachen, indem es kontinuierlich die Verfügbarkeit, den Zustand und die Leistung Ihres gesamten CCTV-Systems überwacht.

IoT-Sensoren werden häufig eingesetzt, um die Umgebungsbedingungen in der Fabrikhalle zu überwachen, wie z.B. Temperatur, Luftfeuchtigkeit, Vibrationspegel, Spannung und mehr, sowie den Zugang zu Türen oder Fenstern.

Mit SNMP, MQTT und anderen Technologien ruft PRTG Daten von IoT-Geräten ab und alarmiert Sie, sobald ein Problem auftritt.

Benachrichtigungen in Echtzeit bedeuten eine schnellere Fehlerbehebung, so dass Sie handeln können, bevor ernstere Probleme auftreten.

PRTG ist eine Monitoring-Software, die die Gesundheit, den Status und den Zustand aller Arten von Komponenten in den Bereichen IT, OT und IIoT überwachen kann:

Mit benutzerdefinierten Warnmeldungen und Datenvisualisierung können Sie OT-Sicherheitsprobleme schnell erkennen und verhindern.

PRTG ist in wenigen Minuten eingerichtet und kann auf einer Vielzahl von mobilen Geräten genutzt werden.

„Ein ausgezeichnetes Tool für detaillierte Überwachungen. Alarme und Benachrichtigungen funktionieren perfekt. Geräte können leicht hinzugefügt werden, und die Ersteinrichtung der Server ist sehr einfach. ...ein unbedenklicher Kauf, wenn es um das Monitoring großer Netzwerke geht.“

Durch die Zusammenarbeit mit innovativen Anbietern integrieren wir PRTG mit den Lösungen unserer Partner und schaffen so maximale Benutzerfreundlichkeit.

Durch die Integration von Martello und PRTG erhalten Sie eine neue Analyse-Ebene, die Ihnen hilft, Verfügbarkeiten zu verbessern, Ihre IT-Umgebung zu visualisieren und Ihre gesamten IT-Systeme im Blick zu behalten.

Der Monitoring-Spezialist Paessler und INSYS icom als Hersteller industrieller Gateways bieten mit der Kombination ihrer Lösungen eine praxisnahe Möglichkeit, Sprachbarrieren zu überwinden und IT und Produktion zusammenzuführen.

Mit Condition Monitoring und Retrofitting machen PRTG und Schildknecht DATAEAGLE auch ältere Produktionsanlagen wettbewerbsfähig.

Benachrichtigungen in Echtzeit bedeuten eine schnellere Fehlerbehebung, so dass Sie handeln können, bevor ernstere Probleme auftreten.

Netzwerk-Monitoring-Software – Version 25.3.110.1313 (27.08.2025)

Download für Windows und cloudbasierte Version PRTG Hosted Monitor verfügbar

Englisch, Deutsch, Spanisch, Französisch, Portugiesisch, Niederländisch, Russisch, Japanisch und vereinfachtes Chinesisch

Netzwerkgeräte, Bandbreite, Server, Anwendungen, virtuelle Umgebungen, Remote-Systeme, IoT und mehr

Wählen Sie das für Sie optimale Abonnement von PRTG Network Monitor

Cybersecurity im Bereich der Betriebstechnologie (OT) bezieht sich auf den Schutz von Systemen und Netzwerken, die physische Prozesse in Branchen wie Fertigung, Energie, Transport und Versorgung steuern und überwachen. Zu diesen Systemen gehören industrielle Kontrollsysteme (ICS), Überwachungs- und Datenerfassungssysteme (SCADA), verteilte Kontrollsysteme (DCS) und andere spezialisierte Hardware und Software, die für den Betrieb industrieller Prozesse verwendet werden.

Eine robuste OT-Cybersicherheitsstrategie ist aus mehreren Gründen wichtig, die alle zur allgemeinen Sicherheit, Zuverlässigkeit und Effizienz kritischer Infrastrukturen und industrieller Abläufe beitragen. Hier sind die wichtigsten Gründe, warum eine starke OT-Cybersicherheitsstrategie eine gute Idee ist:

Die Entwicklung einer effektiven Cybersicherheitsstrategie für OT-Umgebungen erfordert einen umfassenden Ansatz, der die einzigartigen Herausforderungen und Anforderungen von OT-Geräten und -Systemen berücksichtigt.

Hier sind einige Aspekte, die berücksichtigt werden sollten:

In PRTG sind „Sensoren“ die grundlegenden Monitoring-Elemente. Ein Sensor überwacht in der Regel einen Messwert in Ihrem Netzwerk, z.B. den Traffic eines Switchports, die CPU-Last eines Servers oder den freien Speicherplatz auf einer Festplatte. Im Durchschnitt benötigen Sie etwa 5-10 Sensoren pro Gerät oder einen Sensor pro Switch-Port.

Paessler hat in über 600 IT-Abteilungen weltweit Tests durchgeführt, um ihre Netzwerk-Monitoring-Software noch besser auf die Bedürfnisse von Sysadmins abzustimmen. Das Ergebnis der Umfrage: Über 95 % der Teilnehmer würden PRTG weiterempfehlen – oder haben es bereits getan.

Paessler PRTG läuft in Unternehmen jeder Größe. Sysadmins lieben PRTG, weil die Software ihren Arbeitsalltag sehr erleichtert.

Bandbreite, Server-Auslastung, virtuelle Umgebungen, Webseiten oder VoIP-Services – mit PRTG behalten Sie den Überblick über Ihr gesamtes Netzwerk.

Jeder hat andere Anforderungen an sein Monitoring. Deshalb können Sie PRTG kostenlos testen.