Les alertes personnalisées et la visualisation des données vous permettent d'identifier et de prévenir rapidement les problèmes liés à la cybersécurité et aux violations de données.

Les entreprises n'ont jamais été aussi vulnérables aux attaques de réseau qu'aujourd'hui. Les pirates opèrent à l'échelle mondiale et tirent leurs revenus de l'internet.

Les entreprises se sont rendu compte qu'à mesure que leur présence virtuelle s'accroît, le nombre de passerelles dans leurs réseaux augmente également. Ces interfaces sont utilisées par les pirates de manière de plus en plus sophistiquée, créant un problème qui ne fait que s'aggraver à mesure que l'infrastructure IT d' une entreprise devient plus complexe.

Les attaques de réseau peuvent causer de graves dommages à votre entreprise :

Des outils de supervision réseau complets tels que PRTG Network sont indispensables pour maintenir la sécurité de votre réseau. En effet, à quoi sert un pare-feu qui n'est pas disponible, ou un logiciel de supervision qui fonctionne mal ?

Les logiciels de supervision de réseau vous permettent de surveiller en permanence les composants de sécurité, les logiciels antivirus et les sauvegardes, et d'être automatiquement averti en cas de problème.

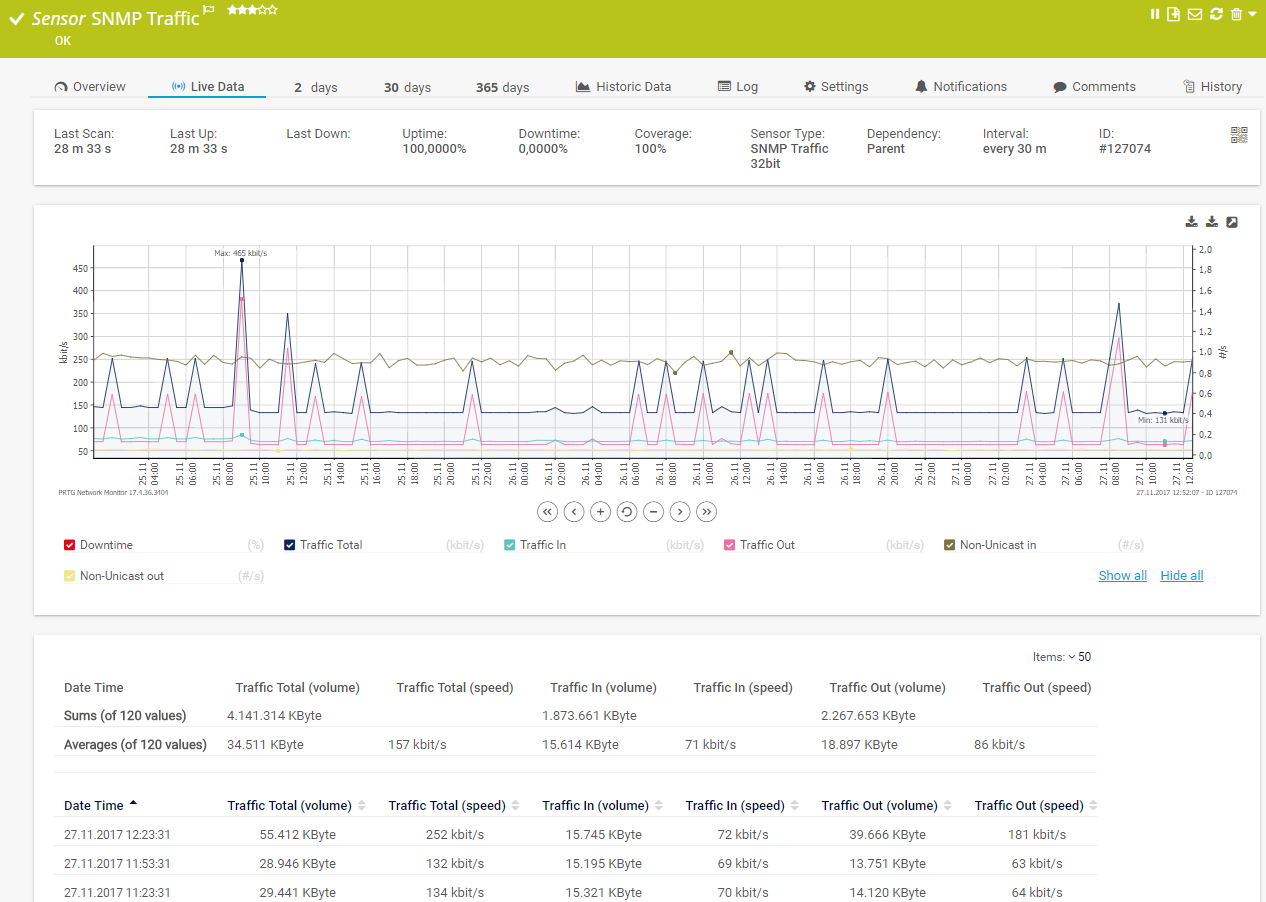

L'analyse du trafic réseau, incluse dans PRTG, vous permet de superviser et de vérifier le trafic de données à la recherche de comportements suspects, tels que des charges de trafic anormalement élevées.

IT vous aide également à déterminer quelles données et quels systèmes sont affectés par des attaques réseau qui se sont déjà produites. En évaluant les données historiques, vous pouvez non seulement prévenir les problèmes de cybersécurité tels que les attaques DDoS, mais aussi réduire de manière significative les temps d'arrêt.

Diagnostiquez les problèmes de réseau en surveillant en permanence la sécurité de l'ensemble de votre réseau. Affichez en temps réel les accès non autorisés, le trafic réseau inhabituel, les violations de données, les pare-feux indisponibles ou les logiciels antivirus défectueux. Visualisez les données de supervision sous forme de graphiques et de tableaux de bord clairs afin d'identifier plus facilement les problèmes. Obtenez la Vue d'ensemble dont vous avez besoin pour dépanner les points faibles de votre infrastructure IT qui peuvent représenter une menace pour la sécurité.

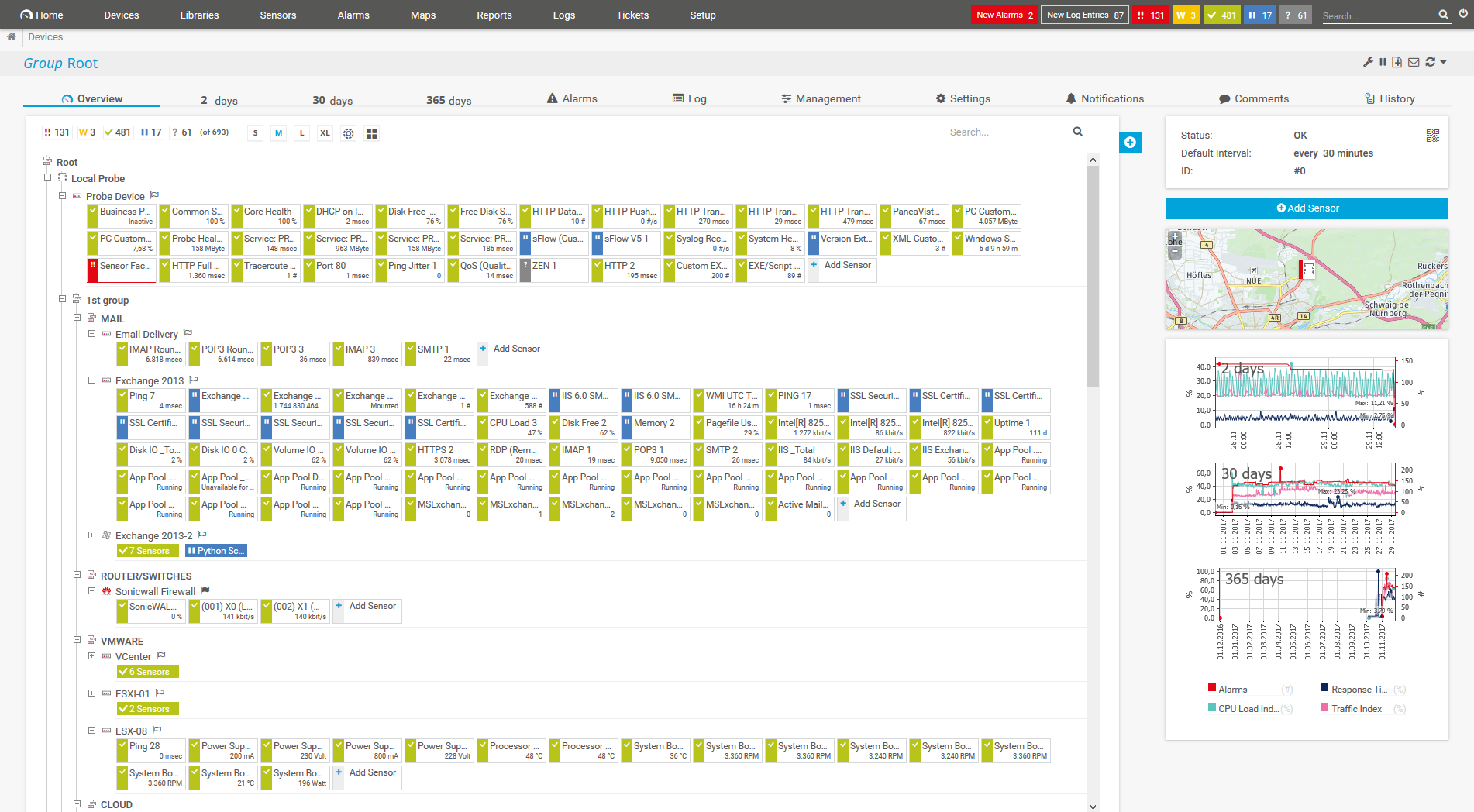

Arborescence des équipements de la configuration complète de supervision

Tableau de bord PRTG personnalisé pour garder un œil sur l'ensemble de l'infrastructure IT

Graphique des données de trafic en direct dans PRTG

PRTG est livré avec plus de 250 types de capteurs natifs pour superviser l'ensemble de votre environnement sur site, dans le cloud et dans le cloud hybride dès sa sortie de l'emballage. Découvrez quelques exemples ci-dessous !

Consultez le Manuel de PRTG pour obtenir la liste de tous les types de capteurs disponibles.

Les alertes personnalisées et la visualisation des données vous permettent d'identifier et de prévenir rapidement les problèmes liés à la cybersécurité et aux violations de données.

PRTG se configure en quelques minutes et peut être utilisé sur une grande variété d'appareils mobiles.

En s'associant à des fournisseurs informatiques innovants, Paessler libère des synergies afin de créer des avantages nouveaux et supplémentaires pour ses clients.

L'association de l'ensemble des fonctionnalités de supervision de PRTG et de l'assurance réseau automatisée d'IP Fabric crée un nouveau niveau de visibilité et de fiabilité du réseau.

Combinez la supervision de tout par PRTG avec les connaissances approfondies de SQmediator sur votre infrastructure de communication pour garantir et améliorer les capacités de dépannage et d'installation des communications de votre entreprise.

Axis propose l'un des portefeuilles de produits les plus complets et les plus fiables, un réseau professionnel étendu et un support d'intégration complet pour les logiciels de gestion vidéo.

Les notifications en temps réel sont synonymes de dépannage plus rapide, ce qui vous permet d'agir avant que des problèmes plus graves ne surviennent.

Logiciel de supervision réseau – Version 25.3.110.1313 (August 27, 2025)

Téléchargement pour Windows et version basée sur le cloud PRTG Hosted Monitor disponible

Anglais, allemand, espagnol, français, portugais, néerlandais, russe, japonais et chinois simplifié

Appareils réseau, bande passante, serveurs, applications, environnements virtuels, systèmes distants, IoT, etc.

La supervision des attaques sur le réseau est le processus qui consiste à observer et à analyser en permanence l'activité du réseau afin de détecter, de réagir et de prévenir les activités malveillantes ou les failles de sécurité.

IT implique l'utilisation de divers outils, techniques et pratiques pour s'assurer que toute action non autorisée ou suspecte au sein d'un réseau est identifiée et atténuée immédiatement, par exemple :

Les attaques de réseau peuvent être classées en différentes catégories en fonction de leurs objectifs, de leurs techniques et de leurs cibles. Voici une Vue d'ensemble des principaux types d'attaques de réseau :

1. Les attaques par déni de service (DoS) et les attaques par déni de service distribué (DDoS)

2. Attaques de type "Man-in-the-Middle" (MitM)

3. Attaques de phishing et de spear phishing

4. Attaques par injection SQL

Exploitation des vulnérabilités du logiciel d'une application en injectant des requêtes SQL malveillantes pour manipuler la base de données.

5. Scripts intersites (XSS)

Injection de scripts malveillants dans des pages web consultées par d'autres utilisateurs. Ces scripts peuvent voler des données, détourner des sessions d'utilisateurs ou effectuer des actions non autorisées.

6. Attaques par logiciels malveillants

7. Informations d'identification

8. Menaces internes

Attaques provenant de l'intérieur de l'organisation par des personnes de confiance qui abusent de leurs droits d'accès.

9. Exploitation de vulnérabilités non corrigées

Tirer parti de vulnérabilités connues dans des logiciels ou du matériel qui n'ont pas été corrigés ou mis à jour.

10. Reniflage de réseau et usurpation d'identité

La meilleure façon de prévenir les attaques de réseau est de réduire le nombre de points faibles dans votre réseau. Ces points faibles comprennent non seulement les failles logicielles, les erreurs d'exécution et les infrastructures IT complexes, mais aussi les employés négligents.

S'attaquer aux failles des logiciels

Il faut toujours partir du principe que les logiciels sont défectueux et que les bogues créent des passerelles. Les exploits utilisent les points faibles pour accéder à des ordinateurs externes et installer des logiciels malveillants. Ces exploits sont sauvegardés dans des "kits d'exploitation" et vendus à des parties intéressées avec des interfaces utilisateur pratiques. Si vous découvrez un point faible et constatez qu'un correctif ou une mise à jour est disponible, installez le correctif rapidement, de préférence à l'aide d'un distributeur de mises à jour automatisé qui couvre tous les postes de travail de votre entreprise.

Considérer la sécurité IT comme un processus continu

La technologie ne cesse d'évoluer, les logiciels offrant de plus en plus de nouvelles fonctions et les failles de sécurité apparaissant sans cesse. Lorsqu'un nouveau logiciel de sécurité est mis sur le marché, il y a déjà un hacker qui sait comment le pirater. Vous devez donc considérer la sécurité IT comme une tâche permanente qui ne s'achève jamais.

Mettre en place des mesures de sécurité globales

Une approche globale qui va au-delà des scanners de virus et des pare-feu est essentielle à la sécurité du réseau. La sécurité IT s'est élargie pour inclure des mises à jour, des sessions de formation, de la supervision, des outils de sécurité intelligents et même une collaboration avec d'autres entreprises de votre secteur pour aborder les développements actuels autour des questions de sécurité IT.

Réduire la complexité IT

Plus votre infrastructure est complexe, plus votre système est vulnérable. Simplifiez les structures IT et réduisez au minimum le nombre d'outils que vous utilisez pour vous aider à repousser les attaques potentielles. Tous les logiciels créent des passerelles, soit eux-mêmes, soit lorsqu'ils sont exécutés avec d'autres programmes. En gardant les choses simples, vous fermez les passerelles potentielles et empêchez les pirates de trouver un moyen d'y pénétrer.

Mettre la sécurité IT au premier plan

La sécurité IT doit être un élément majeur de tout nouveau projet, et pas seulement pour les responsables de la sécurité et de la protection des données. Les administrateurs IT et les développeurs de logiciels doivent également être au courant. Et si la direction peut confier des tâches spécifiques, elle doit également se tenir informée de tous les développements en matière de sécurité.

S'en tenir à l'état de l'art

La loi exige que les entreprises utilisent une technologie "de pointe", mais prévoit des exceptions dans certaines situations. Les entreprises doivent se tenir au courant de toutes les évolutions technologiques. Toutefois, les dispositions étant assez vagues et réparties entre plusieurs réglementations différentes, il est recommandé de formuler une stratégie avec les conseils d'un professionnel du droit.

Mettre les employés sur la même longueur d'onde

La formation des employés doit faire partie de votre modèle de sécurité. Votre plus grand défi sera d'intéresser les employés qui n'ont que peu d'intérêt pour la sécurité IT. Comme il s'agit d'une tâche permanente, la formation proactive des employés doit être un élément essentiel de votre approche.

Rendre la tâche coûteuse aux pirates informatiques

Les pirates professionnels ont des dépenses et cherchent à faire des bénéfices. Ils sont toujours à la recherche de cibles lucratives dont l'infiltration ne coûte pas cher. Les entreprises peuvent réduire les attaques en utilisant le cryptage, les systèmes de contrôle d'accès et les solutions de sécurité modernes pour rendre les attaques de réseau coûteuses pour les pirates.

Bloquer les voies d'attaque du réseau

Les ports ouverts, les pièces jointes conventionnelles contenant des virus, les chevaux de Troie ou les attaques "drive-by" lors de la visite de sites web infectés par des logiciels malveillants sont autant de voies d'accès courantes pour les attaques de réseau. Les pare-feu et les logiciels antivirus sont recommandés pour bloquer ces voies.

L'époque où l'on pouvait se contenter de rechercher des signatures est révolue. La simple recherche de motifs ne suffit plus dans la lutte contre les attaques de réseau.

Prévenir les failles de sécurité

Les programmes antivirus actuels recherchent des similitudes avec des intrusions antérieures, arrêtent les logiciels suspectés d'activité dangereuse et permettent d'encapsuler les logiciels malveillants en toute sécurité. Les clouds doivent également être vérifiés régulièrement.

L'analyse automatisée du comportement est indispensable, car la vitesse à laquelle les nouvelles menaces apparaissent ne peut plus être égalée par les ressources humaines. Mais même les outils d'apprentissage automatique nécessitent un savoir-faire humain. Aujourd'hui, les pare-feu peuvent également être dotés de composants de prévention qui recherchent des schémas suspects.

Exploiter les instruments techniques pour éradiquer les logiciels malveillants

Les systèmes devenant de plus en plus complexes et les vecteurs d'attaque de plus en plus intelligents, même les scanners de virus et les pare-feu modernes ne suffisent plus. De plus, les travailleurs négligents offrent aux pirates la possibilité de contourner les programmes de sécurité et d'accéder directement au réseau de l'entreprise. Des instruments techniques spéciaux sont donc nécessaires pour éradiquer les logiciels malveillants qui se sont introduits dans le réseau sans être détectés.

Utiliser un système de détection d'intrusion

Les systèmes de détection d'intrusion (IDS) sont utilisés pour identifier le trafic réseau suspect. Ces systèmes peuvent commencer par des commutateurs (par exemple), où ils parcourent le trafic de données et recherchent des logiciels malveillants. Les systèmes de prévention des intrusions (IPS) peuvent également être utilisés pour supprimer les logiciels malveillants. L'inconvénient de ces systèmes est qu'ils doivent se connecter à votre système pour fonctionner. Un IPS lui-même peut donc devenir une cible attrayante pour les pirates informatiques. Pour éviter les fausses alarmes lors du processus de détection, l'IDS doit être intégré à la stratégie de sécurité de l'entreprise.

Bien que PRTG ne puisse pas se substituer à un système de détection d'intrusion, il est doté de nombreuses fonctions qui contribuent à la protection contre les cyberattaques :

Dans PRTG, les « capteurs » sont les éléments de base de la supervision. Un capteur surveille généralement une valeur mesurée dans votre réseau, par exemple, le trafic d'un port sur un switch, la charge CPU d'un serveur ou l'espace libre d'un disque. En moyenne, vous avez besoin de 5 à 10 capteurs par équipement ou d'un capteur par port de switch.

Paessler a mené des essais dans plus de 600 départements informatiques du monde entier afin d'adapter son logiciel de supervision réseau aux besoins des administrateurs. Dans le cadre de l'étude, plus de 95 % des participants ont indiqué qu'ils recommanderaient volontiers PRTG ou l'avaient déjà fait.

Paessler PRTG est utilisé par des entreprises de toutes tailles. Les administrateurs systèmes apprécient PRTG parce qu'il simplifie leur travail.

Bande passante, serveurs, environnements virtuels, sites Internet, services VoIP – PRTG supervise l'ensemble de votre réseau.

Chaque utilisateur a des besoins de supervision différents. C'est pourquoi nous vous laissons essayer PRTG gratuitement. Démarrez maintenant un essai.